第14回

ランサムウェアを防止する方法:基本編

Varonis Systems, Inc. 執筆

私どもVaronis Systems, Inc (NASDAQ: VRNS) は、データセキュリティと分析の先駆者で、データ保護、脅威の検出と対応、およびコンプライアンスに特化したソフトウェアを開発しています。

このコラムでは、サイバーセキュリティ、プライバシー、データ保護についての最新のトレンドや知見、分析情報、事例などを皆様にご紹介していきたいと考えております。

第14回目となる今回は、「ランサムウェアを防止する方法:基本編」と題して、ランサムウェアの基本を取り上げ、Varonisのような自動的な検出・防止システムがランサムウェア攻撃によるネットワークの停止を防止するためにいかに有効かを説明する、Webセキュリティ専門家であるMichael Buckbee氏のブログ記事をご紹介いたします。

ベライゾンのデータ漏洩/侵害調査報告書(2019年版)によると、ランサムウェアはコマンド&コントロール(C&C)攻撃に次いで2番目に頻度の高いマルウェア攻撃です。ランサムウェアを含むすべての配信手段の中では、電子メールが依然としてトップです。では、従業員がフィッシングのリンクをクリックしてしまうことを止める方法はあるのでしょうか?

プロからのアドバイス:ありません。人間は人間らしく行動します。ですから、ランサムウェアの問題には、別の方法でアプローチする必要があります。

このコラムでは、ランサムウェアの基本を取り上げ、Varonisのような自動的な検出・防止システムがランサムウェア攻撃によるネットワークの停止を防止するためにいかに有効かを説明します。

ランサムウェアに関する更に詳しく学びたい方は、Troy Hunt氏の無料コース「Introduction to Ransomware(ランサムウェア入門)」をご覧ください。1 CPE相当の価値があります。

ランサムウェアとは?

ランサムウェアは、標的とした被害者のデータを暗号化するマルウェアです。その後、攻撃者は、ファイルを復号するための鍵に対する身代金を被害者に支払わせようとします。

最初のランサムウェアは1989年に登場した、フロッピーディスクで広まったもので、189ドルの身代金を要求するものでした。

2019年には、ボルティモア市がランサムウェア攻撃に遭い、推定1800万ドルの復旧費用が掛かりました。

ところで、ランサムウェアは実際の所どのような動作をするのでしょうか?

ランサムウェアは、攻撃者がいくつかの異なる方法でパッケージ化した多段階攻撃です。基本はたいてい同じです。標的のネットワークに浸透し、できる限り多くのデータを暗号化し、身代金を要求する脅迫をします。

1. 感染

まず、攻撃者はマルウェアのペイロードを標的に配信する必要があります。多くの場合、これは添付ファイルにマルウェアを仕込んだ単純なフィッシング攻撃です。ここから、ランサムウェアはローカルで動作するか、ネットワーク上の他のコンピューターに自分自身を複製しようとします。

2. セキュリティ鍵の交換

次に、マルウェアは攻撃者に連絡を取り、被害者に感染したことを知らせ、ランサムウェアが被害者のデータを暗号化するために必要となる暗号鍵を入手します。

3. 暗号化

ここで、ランサムウェアは被害者のファイルの暗号化を実行します。ローカルディスクを手始めに、ネットワークを探索してマップされた共有やオープンな共有の攻撃を試みるかも知れません。CryptoWallランサムウェアは、バックアップからの復元を困難にするためにボリュームシャドウコピーファイルを削除し、ビットコインウォレットを探して盗みました。WannaCryは、EternalBlueの脆弱性を利用して他のコンピューターに拡散し、暗号化を実行しました。

4. 恐喝

被害者を完全に打ち負かすと、攻撃者は身代金要求を送ります。通常、いくらかの金額が示されており、ビットコインのリンクには「支払わなければデータを盗みます」といった脅迫メッセージが添えられています。

暗号通貨によってランサムウェアが稼げる職業になったことは注目に値します。犯罪活動の収益性を定量かすることは困難ですが、攻撃の頻度を見る限り、犯罪者がこれらの手法を使い続けることに利点があると考えているようです。

最近の攻撃者は、データ漏洩の脅威を恐喝計画の一部として利用しています。ランサムウェアは、データを暗号化するだけでなく、データを盗み出して攻撃者に送ることもできます。支払わなければデータを公開するぞ、という脅しになります。

5. ロック解除と復旧

最後に、被害者になったら、身代金を支払って、誠実な犯人が復号鍵を送ってくれることを期待しますか?それとも、被害者になったら、マルウェア感染を除去して、暗号化されたデータを手動で復元しようとしますか?

攻撃者は通常、金銭を奪った後も、鍵を渡しません。衝撃的ですよね。ボルチモア市のランサムウェア事件で多額の費用がかかり、復旧に非常に時間が掛かったのはそのためです。ボルチモア市は支払わないことにしたため、ITスタッフは可能な限りデータを復元し、復元できなかったコンピューターは再構築する必要がありました。

復旧計画は、データ流出の脅威にも対応する必要があります。しかし、攻撃者に盗まれたデータを流出させないようにすることはできるでしょうか?できるわけがありません。復旧のためのデータバックアップに頼ることよりも、ランサムウェアに対する保護と防止がはるかに重要なのはそのためです。

ランサムウェアの仕組みについては、以下のビデオをご覧ください—Troy Hunt氏が率いるランサムウェア入門コース(全8回、無料)からのものです。

ランサムウェアから保護する方法:基本的な心得

ランサムウェア攻撃に対する防御の構築においては、初期感染を防ぐために、個人ができることと企業ができることがあります。

リンクをクリックしないで下さい!

そうですよね、前にも聞いたことがありますよね。でも、いつも繰り返して言う価値があるのです。2019年には、マルウェアの大部分はフィッシングメールにより配信されました。人間はリンクをクリックすることを止めないでしょう。なぜなら私だってリンクをクリックしてしまったからです。過ちを犯しやすい人間である私たちは、少なくとも電子メールに対してもう少し懐疑的になることができるはずです。そして、その少しの懐疑心によって、私たちの会社に感染するマルウェアの了を減らすことができるのかも知れません。ブログ記事「The Anatomy of a Phishing Email(フィッシングメールの解剖)」をチェックして、インフォグラフィックを拡大し、オフィスのあちこちに貼ってください。

電子メール保護とエンドポイント保護の構築

企業としては、私たちは人間がリンクをクリックしてしまうことを知っています。

• すべてのメールをスキャンして既知のマルウェアを検出できるようにし、ファイアウォールとエンドポイント保護を最新の既知のマルウェアに対応したシグネチャで更新

• 外部ネットワークからの電子メールであることをユーザーに通知

• 外部ネットワークからユーザーが利用できるVPNの提供

バックアップの保持

企業と個人の両方を保護するためにも、重要なデータの最新のバックアップを取っておきましょう。ランサムウェアを阻止する最善かつ最速の方法はディスクイメージを素早く再適用し、最後の正常なバックアップからデータを復元することです—ただし、攻撃によるデータの流出があった場合には、それは別の問題として残ります。

個人情報の保護

人間は遺伝的に他の人間を信頼するようにできています。これは人類が大規模に繁殖した進化上の理由の一つです。この基本的な信頼によって、読心術を使うマジシャンがある選択をしたのは自分の考えだと信じ込ませたり、攻撃者がパスワードや母親の旧姓を聞き出したりします。

繰り返しになりますが、誰かが機密性の高い情報について尋ねられたら、疑い深く、手順に従いましょう。これはリンクと同じ問題ですが、これは実際の対面でのやり取りかも知れません。このアドバイスは、大物フィッシング作戦の標的である経営幹部のユーザーには、2倍、当てはまります。

誰が危険に晒されているのでしょう?

技術的には、誰もがランサムウェア攻撃の危険に晒されています。経済的に見ると、巧妙な攻撃により、多くの支払い能力を持った大きな組織が標的にされているようです。しかし、すべてのランサムウェア攻撃が標的型でもありません。絨毯爆撃のような手法を使用して、一度にできるだけ多くのユーザーを感染させようとする攻撃者もいます。

要するに、ランサムウェアはユーザーにとっても組織にとっても現実的なリスクなのです。

知っておくべきランサムウェア7種

攻撃者は、マルバタイジング、ランサムワーム、ピアツーピアファイル転送プログラムのような、さまざまな攻撃ベクトルを使用する新種のランサムウェアを常に開発しています。

効果的なランサムウェア攻撃は洗練されている必要はありません。WannaCryやNotPetyaはよく知られている脆弱性を利用して拡散しましたが、このことは非常に効果的でした。

また、ハッカーが他のサイバー犯罪者に販売するRansomware-as-a-Service(SaaS型のランサムウェア)まで登場し、ランサムウェアの頻度と範囲が拡大しています。ランサムウェアの作成者は、利用者を募ることができ、両者が収益の一定割合を分配することになります。

ここでは、ランサムウェアの種類とその仕組みについて詳しく説明します。

暗号化

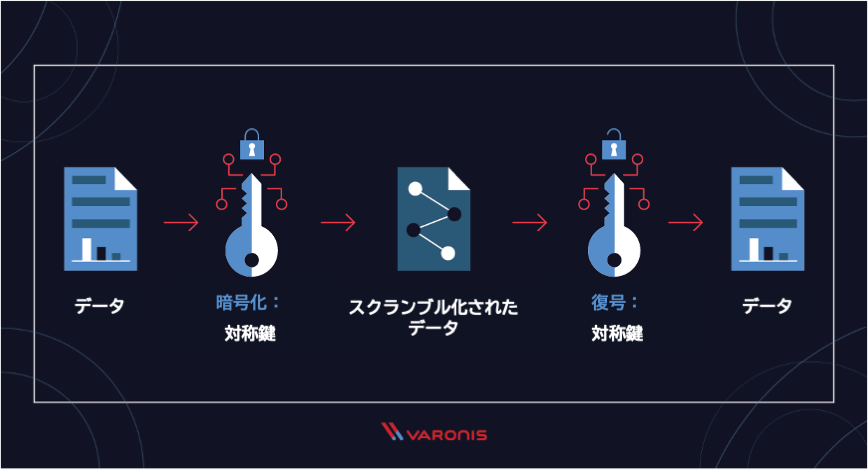

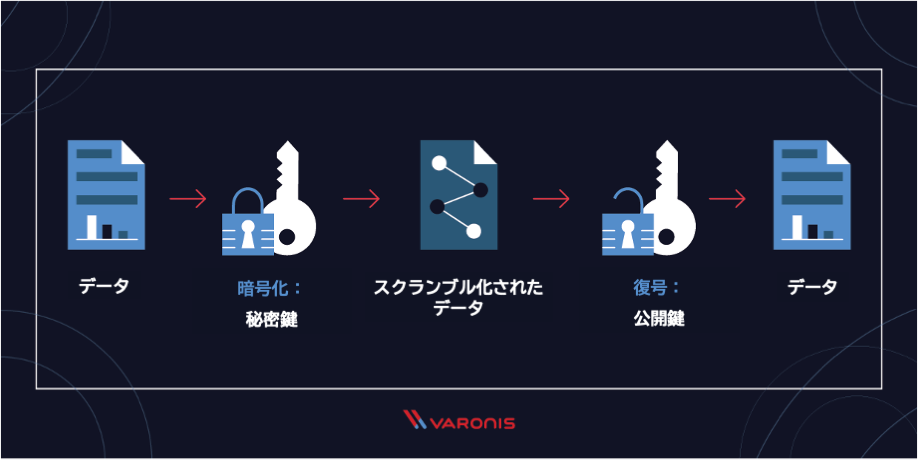

ランサムウェアの最初で最も一般的なカテゴリーは、暗号化ランサムウェアです。CryptoLockerやCryptoWallは、強力な暗号化ランサムウェアとして定評があります。暗号化は、データをエンコードする処理であるため、適切な鍵が無ければ読み取ることができなくなります。そして、データを復号するためには鍵が必要です。鍵には「対称鍵」と「公開鍵」の2種類があります。

対称鍵:Advanced Encryption Standard (AES)、Rivest Cipher 4 (RC4)、Data Standard Encryption Standard (DES) などが、対称鍵アルゴリズムの一例です。対称鍵暗号化では、暗号化と復号の両方に同じ鍵が使用されます。関係する2つの当事者によって対称鍵が秘密にされている場合にのみ有効です。

公開鍵(非対称鍵):Rivest、ShamirとAdlemanは、有名なRSAアルゴリズムで2つの異なる鍵を使用しています。誰もがアクセスできる公開鍵と、通信したい相手が管理する秘密鍵です。

暗号の解読

ブルートフォースクラッキング(総当たり攻撃)

• 正しい鍵を見つけるために、あらゆる数字の組み合わせを試します

• 対称鍵アルゴリズムの場合、20ビットの短い鍵長で数時間、128ビットの鍵で数百万年掛かります

公開鍵も対称鍵も、理論的にはブルートフォースで解読することができてしまいます。しかし、それを当てにしてはいけません。最新の暗号は、どんなに高速なコンピューターでも解読するには複雑過ぎます。

つまり、ランサムウェア攻撃を受けたファイルをブルートフォースで復号できる可能性は、僅かにあるかどうかで、限りなく不可能に近いです。

削除

削除することによって、攻撃者はこう脅し、警告します:ファイルを復号しようとしても「取り返しの付かないデータの損失」を招くだけです。もし、支払わなければ、ファイルは削除されます。よく使われる削除機能には、GpcodeやFileCoderがあります。

プロからのヒント:ファイルがランサムウェアによって「削除」されても、実際にはディスク上で上書きされていない可能性があります。もちろんバックアップから復元することが最善ですが、バックアップがなく、ファイルを取り戻す必要がある場合は、ディスクからデータを復元できる可能性があります。

ロック

攻撃者たちは、また、新しいログイン画面やHTMLページを作成して、警察が追跡していて罰金を払わなければならないだとか、その他の詐欺であなたを騙そうとします。キーボードのショートカットを無効にして、その画面を片付けられないようにするものもあります。例としてはWinlockやUrausyがあります。

プロからのアドバイス:コンピューターにポップアップ表示されるもので金銭を要求するものはすべて詐欺です。

モバイルランサムウェア

ランサムウェアはパソコン上で非常によく機能するため、攻撃者達はモバイルプラットフォームを攻撃するためのランサムウェアを作りました。常にバックアップしているモバイルデバイスを暗号化しても無意味なので、ほとんどがロック型の亜種です。

ランサムウェアの例

ここで、いくつかより興味深いランサムウェア株をご紹介します。

| CryptoLocker | 初期の典型的なランサムウェア株の一つです。ビットコインでの支払いを要求した最初のランサムウェアです。その優れた「カスタマーサービス」と、実際にファイルを復号したという事実が特徴です。 |

| Petya/NotPetya | この株は、東欧の企業で使用されているWebベースの会計システムの脆弱性を通じて拡散しました。注目すべきは、ブートプロセスに影響を及ぼすため、ユーザーがログインができなくなる点です。 |

| PUBG | PUBG (Players Unknown’s Battlegrounds) は人気のあるオンラインゲームです。ある熱狂的なサポーターが、既成のランサムウェアを入手し、ゲームを1時間プレイすることで解除鍵を入手できるようにしました。 |

ランサムウェア攻撃に対応する方法

能動的なランサムウェア攻撃を管理し、軽減するには、以下の手順に従います。

1. 隔離

ランサムウェアの大規模感染に対応する最初のステップは、感染したシステムをネットワークの他の部分から隔離することです。これらのシステムをシャットダウンし、ネットワークケーブルを引き抜きます。Wi-Fiを停止します。感染したシステムは、ネットワーク上の他のコンピューターやストレージデバイスから、完全に隔離する必要があります。

2. 特定

次に、コンピューターが感染したマルウェアの種類を調べます。インシデントレスポンスチーム、IT組織、あるいは外部のコンサルタントが、ランサムウェアの種類を特定し、感染に対処する最善の方法を計画し始めます。

3. 当局の関与

インシデントの影響や適用される規制によっては、インシデントを米国連邦捜査局(FBI)やその他の政府機関に報告する必要があるかも知れません。2016年に発表した公告(PSA)で、FBIは、ランサムウェア攻撃を理解し、対応能力を向上させるために、ランサムウェアの報告を求めています。

4. マルウェアの除去

次に、さらなる被害やマルウェアの拡散を防止するため、感染したシステムからマルウェアを除去します。

5. データの復旧

マルウェア攻撃を封じ込めたら、攻撃からの復旧プロセスを開始します。身代金を払う選択肢もあります—攻撃者は誠実な泥棒で、データを復号するための鍵を提供してくれるかも知れません。最良の選択肢は、利用可能な最新のバックアップから復元することです。適切なバックアップが利用可能であることが前提です。

ランサムウェアにお金を支払うべきですか?

いいえ。ほとんどの場合、身代金は支払うべきではありません。私にとっては、ランサムウェアの防止と、現在利用可能なバックアップと復元の選択肢が優先事項です。ランサムウェアの防止とデータを保護するための作業を直ちに実施することにより、身代金を支払うという選択肢をなくしましょう。

しかし、この記事を事後に読んでいる場合には、それよりもはるかに複雑な問題となっているでしょう。

ランサムウェア攻撃を補償するサイバー保険に加入していますか?身代金を期限内に支払うためにビットコインを購入することは可能ですか?攻撃されたシステムのバックアップは存在していますか?そのデータはミッションクリティカルなものですか?これらは、身代金の支払うかどうかを検討する際に、組織が問いかけ、答えなければならないいくつかの質問の例です。

支払いを検討する前に

支払う/支払わないの決定を下す前に考慮すべきいくつかの項目を以下に示します。

1. サイバー保険の約款の確認

サイバー保険は比較的新しい分野で、データ侵害や類似したサイバーセキュリティインシデントに対応する費用を賄うことができる保険です。サイバー保険では以下のような対応支援と費用のカバーに役立つものです:

• お客様と被害者へのデータ侵害の通知

• IDの復元と被害者への補償

• 侵害されたデータの復元

• コンピューターシステムの再構築

2. 法執行機関への協力

FBIは公式には身代金の支払いを奨励していません。しかし、法執行機関に相談した場合に、支払わないように勧められるとも限りません。

法執行機関が関与する場合には、そうした意思決定を行うための専門知識と知見を有しているので、適切と考えられる場合には、関与してもらいましょう。

例えば、法執行機関はその攻撃が既知のグループからの攻撃からものかを判断できるため、このインシデントへの対応に過去の知識や経験を生かすことができます。

また、身代金を支払ったとしても、誤ってテロリストに身代金を支払ってしまわないよう、FBIが補償してくれます。既知のテロ組織への支払いは違法である可能性があり、誰もそのことを良心の呵責に感じる必要はありません。

3. 復号ツールを探す

復号ツールがあるかどうかを、オンラインで調べます。この攻撃用の鍵が既に存在する場合には、支払う必要はありません。警察やセキュリティ専門家がサイバー犯罪活動を調査する際に、悪意あるサーバーから復号鍵を入手し、オンラインで共有していることがあります。そのいくつかをご紹介します:

• CoinVault

• TeslaCrypt

• CryptoLocker

支払いを検討すべき場合

サイバーセキュリティサミットで、FBIのCYBERおよび防諜プログラムを担当するJoseph Bonavolonta特別捜査官補は、「正直なところ、身代金を支払うようにとアドバイスすることが多い。」と述べました。

彼は次のように述べています。「ランサムウェアの成功は、被害者に利益をもたらすのです:非常に多くの人が支払うので、マルウェアの作成者は、一人の被害者から過剰に利益を搾り取ろうという気が無くなり、身代金を低額に抑えることができます。ほとんどのランサムウェア詐欺師は約束を守っています。アクセスを取り戻すことが出来ます。」

支払うことを選んだ場合、ランサムウェアの支払いは200ドルから1万ドルの間がほとんどだ、とFBIは述べました。

しかし、支払いがもっと高額になった例もあります。2014年、デトロイト市のファイルを暗号化した攻撃者は、2,000ビットコイン(当時の価値で約80万ドル相当)の身代金を要求しました。この事件はハッピーエンドでした—デトロイト市はデータベースを必要としておらず、罰金も支払いませんでした。

支払うことが正しい決断である場合もあります。テネシー州ディクソン郡保安官事務所は、同事務所の刑事事件ファイルを暗号化したハッカーに対して、622.00ドルのビットコインを支払いました。Jeff McCliss刑事は、「データを全て失ってそのデータを使って地域社会に提供できたはずの重要なサービスの提供ができなくなるか、600ドル少々を費やしてデータを取り戻すか、という選択を迫られました。」同事務所は幸運にも、ファイルに再びアクセスできるようになりました。

汝、払うべからず:抵抗すべき場合

Bonavolonta氏の発言に反対し、身代金を払わないように勧めるセキュリティ専門家もいます。なぜなら、身代金を払っても、ファイルが元の状態に戻る保証がないためです。さらに、支払いをすることがランサムウェアの問題を永続化させ、より多くのマルウェアが蔓延することになるからです。

2016年には、ランサムウェアに感染したカンザス州の病院は、一刻も早く業務を再開するために身代金を支払いましたが、その支払いでは一部のファイルしか復号されなかったことが報告されています。代わりに、サイバー犯罪者たちは残りのファイルを復号するためにさらに金銭を要求しました。結果として、もはや「賢明な作戦や戦略」ではなくなったため、病院は2回目の身代金の支払いを拒否しました。

更に悪いことに、Power Wormのような欠陥のある株に感染してしまうと、何をしてもファイルは戻ってきません。身代金を支払うつもりがあっても、この攻撃はデータの暗号化中に被害者のデータを破壊してしまいます。

あるいは、NotPetyaのように金銭的利益ではなくデータを破壊することを目的とした攻撃に遭ってしまった場合、身代金を支払うためにビットコインを積み上げても、データを取り戻すことはできません。

国土安全保障省も、被害者にハッカーと交渉しないよう勧告しています。相反するアドバイスは、FBIがさらなるハッキングにつながる振る舞いを奨励しているのではないかという、議論を引き起こしています。

ウォールストリートジャーナル紙のインタビューで、FBIのKristen Setara報道官は、Bonavolonta特別捜査官補が述べたように、FBI当局者がハッカーに身代金を支払うことを推奨しているかについては明言を避けました。

IT管理者のための緩和策:Varonisがどうのように役立つのか

Varonis Data Security Platformは、プライマリーデータストレージへのランサムウェア攻撃に対する完璧な防御の最前線です。2014年に、現代的なランサムウェアの第一波が現れた時、Varonisは既に検出と防止のシステムを取り入れていました—それ以降、改良が更に進んでいます。

ファイルシステムアクティビティの監視

Varonisはストレージシステム上のファイルシステムのアクティビティを監視し、必要に応じてフォレンジックや分析が行えるように、これらのシステム上のすべてのアクティビティの完全な監査証跡を保持します。

ランサムウェア攻撃では、マルウェアはファイルを暗号化します。これは、 Varonisには、すべて同じに見える大量のファイルアクティビティが発生しているように見えます。Varonisは、1人のユーザーが同時に何百ものファイルを同時に変更し、そのファイル名に「encrypt」やそれに類するファイル名が含まれていることを把握します。この、ランサムウェアのインシデント中に発生した実際のファイルレベルのイベントに対する可視性は、回復作業や修正作業時に非常に重要です。

脅威の検出と脅威への対応

Varonisはランサムウェア攻撃が起きたことを示すだけではありません。脅威を検出し、被害が大きくなる前に攻撃を無力することができます。

繰り返しになりますが、Varonisはランサムウェア攻撃を検知し、阻止することができます。

Varonisの脅威検出機能は、ファイル監視イベントから、それらのイベントがランサムウェア脅威モデルのいずれか1つに合致すると、攻撃を無効化するためのアラートを発報します。アラートにより攻撃を関係部門に通知しますが、通知から対応の間にタイムラグがあるとさらに何千ものファイルが暗号化される可能性があります。そこで、Varonisはランサムウェアへの対応を自動化しました。

Varonisの脅威検出機能がランサムウェア攻撃を検出すると、PoweShellスクリプトを起動して、ユーザーアカウントを無効にしてコンピューターをシャットダウンし、攻撃を阻止することができます。脅威検出機能は、アラート発報時に様々なアクションをトリガーすることができます。PowerShellの利用は1つの例にすぎませんが、ランサムウェア対応として最も多く実装しているものです。

ランサムウェア攻撃が発生した際に、ストレージシステム全体が暗号化された後ではなく、数百個のファイルが暗号化された時点でシャットダウンすることができたら、どんなに良いでしょう。そして、どのファイルが暗号化されたかを把握していれば、そのファイルだけをバックアップから復元することができます。

最小権限モデル

Varonisはまた、インシデントが発生する前に、ランサムウェアに対するネットワークの準備と防御を支援します。オンプレミス環境とクラウド環境の両方で、ストレージデバイス上のフォルダーのすべてのユーザーアクセス許可をを収集し、グローバルアクセス、過剰なアクセス許可、あるいは壊れたACLによってファイルが過度に露出している場所を示します。

続いて、Varonisは、グローバルアクセスを削除し、壊れたACLを修正し、ユーザーやグループから過剰で不要なアクセス許可を削除して、最小権限のアクセス許可設定に移行するプロセスを自動化します。

ユーザーはアクセス権を持っていないファイルを変更することはできません。このことはよく理解されています。そのため、ランサムウェアが暗号化するためのアクセス権を持つのは、感染したユーザーがアクセスできるファイルに対してのみです。ユーザーが業務を遂行するために必要な最小限のアクセス権だけを持つような障壁をネットワーク内に構築すれば、ランサムウェアが引き起こすことのできる被害を限定できます。

その他の参考資料や読み物

ここでは、ランサムウェアに関するいくつかの記事と、Varonisセキュリティリサーチチームが発見した特定のランサムウェア株へのリンクを紹介します。

ランサムウェアの参考資料

• Ransomware Meets Its Match With Automated Cyber Defenses(ランサムウェア、自動化されたサーバー防御と相見える)

• Cerber Ransomware: What You Need to Know(Cerberランサムウェア:知っておくべきこと)

• The Malware Hiding in Your Windows System32 Folder: Mshta, HTA, and Ransomware(WindowsのSystem32フォルダーに潜むマルウェア:Mshta、HTA、およびランサムウェア)

• New SamSam Ransomware Exploiting Old JBoss Vulnerability(古いJBossの脆弱性を悪用する新しいSamSamランサムウェア)

• 84 Must-Know Data Breach Statistics [2023](知っておくべき情報漏洩の統計データ84件 [2023年版])

Varonisによるランサムウェアの発見

ランサムウェアはどこにも行きません—これはサイバーセキュリティのニューノーマルの一部であるようです。この場合、この前で触れたように、強固な防御を構築し、もし攻撃が発生したとしてもランサムウェアが大きな損害を与えることができないようにするのが最善です。ランサムウェア攻撃を検出して阻止するためにVaronisをセットアップするとともに、Troy Hunt氏のランサムウェア講座をお忘れなく。

ブログ記事著者の紹介

Michael Buckbee

Michaelは、システム管理者やソフトウェア開発者として、シリコンバレーのスタートアップ企業、米国海軍などで働いてきました。

(翻訳:跡部 靖夫)

プロフィール

Varonis Systems, Inc. (NASDAQ: VRNS) はデータセキュリティと分析の先駆者で、データ保護、脅威の検出と対応、およびコンプライアンスに特化したソフトウェアを開発しています。Varonisはデータのアクティビティや境界テレメトリー、ユーザーの振る舞いを分析することにより企業のデータを保護し、機密性の高いデータのロックダウンにより事故を防ぎ、また、自動化によりセキュアな状態を効率的に維持します。

Webサイト:Varonis Systems, Inc.

- 第54回 Varonis for Microsoft 365 Copilotの概要

- 第53回 火傷をしないために:Azureのネットワークとファイアウォールでよくある構成不備の特定と修正

- 第52回 データの発見と分類:データのスキャン方法の重要性

- 第51回 クラウドセキュリティの問題を発見して修正するAzure Access Graphのご紹介

- 第50回 VaronisがCyralを買収、データベースアクティビティ監視を刷新

- 第49回 Varonis Data Lifecycle Automationによるデータガバナンスの合理化

- 第48回 クラウドセキュリティとは?

- 第47回 クラウドガバナンスを理解するための包括的なガイド

- 第46回 役割ベースのアクセス制御 (RBAC) とは?

- 第45回 データセキュリティ態勢管理 (DSPM): 最高情報セキュリティ責任者 (CISO) のためのベストプラクティスガイド

- 第44回 パラダイム転換:データセキュリティが遂に中心的な役割を果たすようになった理由

- 第43回 AWSのS3バケットを狙うランサムウェア:攻撃者による暗号化を防止する方法

- 第42回 DeepSeekを見つける: シャドゥAIの見つけ方、止め方

- 第41回 データセキュリティとインシデント対応を変革するVaronisのAthena AI

- 第40回 IDがデータセキュリティにおける最大の死角となってしまっている理由

- 第39回 Microsoft 365の新機能「組織メッセージ」の潜在的なリスク

- 第38回 サイバーセキュリティ啓発のヒント10選:積極的な安全確保

- 第37回 古いデータを効率的にアーカイブするための4つのポイント

- 第36回 Varonis for ServiceNowのご紹介

- 第35回 CISOの秘密: 2025年に向けた究極のセキュリティ計画

- 第34回 クラウドセキュリティの問題を発見して修正するAWS Access Graphのご紹介

- 第33回 Varonis for Google Cloudのご紹介

- 第32回 Microsoft 365 CopilotへのNIST CSF 2.0の適用

- 第31回 NISTサイバーセキュリティフレームワーク 2.0を紐解く

- 第30回 データセキュリティ最前線: Varonisのいま(2024年10月)

- 第29回 DSPMを利用してシャドーデータベースを見つける方法

- 第28回 サプライチェーン攻撃への対応準備はできていますか?—サプライチェーンリスク管理が不可欠である理由

- 第27回 クラウドの裂け目:大規模学習モデル (LLM) リスクから身を守るには

- 第26回 クラウドの構成ドリフトを防ぐには

- 第25回 データ漏洩に繋がるAWSの構成不備

- 第24回 データ分類製品購入ガイド: データ分類ソリューションの選び方

- 第23回 クラウド領域のデータセキュリティ:DSPMの主な活用方法

- 第22回 米国証券取引委員会(SEC)の新サイバー開示ガイドラインが意味するもの

- 第21回 対談:悪意のある(非)内部関係者

- 第20回 欧州連合人工知能法(EU AI法):その内容と重要ポイント

- 第19回 UEBAとは?ユーザーとエンティティーの振る舞い分析 (UEBA) の完全ガイド

- 第18回 対談:ガバナンス、リスク管理、コンプライアンス (GRC) の原理

- 第17回 クラウドセキュリティプログラムを一から構築するには

- 第16回 Snowflake内の重要データの安全を確保するには

- 第15回 Salesforceの保護:公開リンク作成を防止

- 第14回 ランサムウェアを防止する方法:基本編

- 第13回 クラウドセキュリティの基本:データセキュリティ態勢管理(DSPM)の自動化

- 第12回 職場でのAI活用:ビジネス活用のための準備と安全確保に関する3つのステップ

- 第11回 DSPM購入ガイド:DSPMソリューションの選び方

- 第10回 ISO 27001 (ISMS) 準拠ガイド: 重要なヒントと洞察

- 第9回 クラウドデータセキュリティの未来:DSPM活用法

- 第8回 組織における責任共有モデルの理解と適用

- 第7回 Varonisを活用してMicrosoft Copilot for Microsoft 365の安全な導入を加速する方法

- 第6回 企業向けCopilotに入力して欲しくないプロンプト6選

- 第5回 DSPMとCSPMソリューションの比較:データセキュリティとクラウドセキュリティを橋渡しするには

- 第4回 生成AIセキュリティ:Microsoft Copilotの安全なロールアウトに向けて

- 第3回 Varonisが内部者の脅威との戦いを支援する3つの方法

- 第2回 VaronisがGigaOmの2023年版レーダーレポート「データセキュリティプラットフォーム」でリーダーに選出

- 第1回 Varonis誕生ものがたり