第11回

DSPM購入ガイド:DSPMソリューションの選び方

Varonis Systems, Inc. 執筆

私どもVaronis Systems, Inc (NASDAQ: VRNS) は、データセキュリティと分析の先駆者で、データ保護、脅威の検出と対応、およびコンプライアンスに特化したソフトウェアを開発しています。

このコラムでは、サイバーセキュリティ、プライバシー、データ保護についての最新のトレンドや知見、分析情報、事例などを皆様にご紹介していきたいと考えております。

第11回目となる今回は、「DSPM購入ガイド:DSPMソリューションの選び方」と題して、さまざまな種類のDSPMソリューションの違いを理解し、ありがちな落とし穴を避け、組織固有の要件を満たすデータセキュリティソリューションを確実に選定するために評価すべき項目などをご紹介する、当社Rob Sobersのブログ記事をご紹介いたします。

大規模なデータ侵害の件数が増えていることは、従来の境界に重点を置いたセキュリティでは、クラウドファーストの時代に直面するデータセキュリティの課題に対処できないことを示しています。

エンドポイントに存在するデータはごく僅かです。エンドポイントの主な役割は、重要なデータが重要なデータが本当に存在する場所、つまり複雑なハイブリッドクラウド環境へのゲートウェイだからです。

多くの企業では、Microsoft 365、Google Workspace、Salesforceなどの多数のコラボレーションアプリケーションを使用しており、そのすべてにミッションクリティカルなデータが格納されています。ハイブリッドNASデバイス、オンプレミスのファイル共有、AWS、Azure、GCPを加えれば、企業が機密性の高いデータがどこにあるのか、誰がアクセス権を持っているのか、攻撃を受けているのかを可視化できなくなった理由は容易にわかるでしょう。

DSPMの登場

「データセキュリティ態勢管理 (DSPM) は、機密性の高いデータがどこにあるのか、そのデータに誰がアクセス権を持っているのか、どのように使用されているのか、保存されているデータやアプリケーションのセキュリティ態勢がどうなっているのかを可視化します。— ガートナー」

DSPMは新しい用語ですが、データの発見、データのアクセス制御、データの監視は新しいコンセプトではありません。しかし、データの乱立、複雑さ、リスクがかつてないほど高まっている現在、DSPMが製品カテゴリーとして出現したことによって、データセキュリティに注目に集まっています。

本ガイドは、読者の皆さんが、さまざまな種類のDSPMソリューションを理解し、ありがちな落とし穴を避け、貴社固有の要件を満たすデータセキュリティソリューションを確実に購入するための質問ができるように作成しています。

CISOによる製品評価の3つのポイント

1. 概念検証 (PoC) を実施する。

「新しい技術を評価するときの私の黄金律は、PoCでベンダーの主張を検証することです。PoCを拒否するベンダーは危険信号です。本番システムや本番環境の規模を模倣するサンドボックス環境でPoCを実施するようにします。DSPMでは、データの分類結果に誤検出がないかをテストします。」

2. リスクアセスメント報告のサンプルの提供を求める。

「実際のお客様からの匿名化されたリスクレポートを見せてもらいましょう―マーケティング用のパンフレットではなく。これは、そのベンダーの提供するものの粒度と深さのレベルを理解するのに役立ちます。サンプルレポートはPoCに価値があるかどうかを判断するのに役立ちます。」

3. 実際のお客様によるレビューを読む。

「受賞歴や記事でベンダーを判断するのは要注意です。お金で買っているものが多いためです。GartnerやForresterのような信頼できる情報源から、検証済みのDSPMレビューを探しましょう。リファレンスカスタマーと直接話せるか聞いてみましょう。Webサイトに顧客事例が掲載されていることを確認します。自分がそのベンダーの最初の大口顧客にはなりたくないものです。」

すべてのDSPMソリューションが同じように作られているわけではありません。

多くのベンダーがDSPMの波に乗ろうとしています。実際には、データセキュリティ態勢を改善できなかったり、データ侵害を食い止めることのできない、DSPMとして宣伝されているソリューションでこのマーケットは溢れています。

消極的なDSPMのようなソリューションをいくつかご紹介しましょう:

発見専用のDSPM

データプライバシーやガバナンスにルーツを持つベンダーは、DSPMを装っています。これらのベンダーの製品では、機密性の高いデータがリスクに晒されているかどうかを判断するための文脈が不足しており、その結果、すぐに対応することができるような情報は得られません。これらの製品は、データセキュリティ態勢の測定を発見された機密性の高いデータに基づいて行っており、露出度、問題の解消、データへの脅威の検出は考慮されていません。発見専用のDSPMは基本的にはデータのカタログ化製品です。

IaaS専用のDSPM

多くのDSPMベンダーは三大IaaSプラットフォーム(AWS、Azure、GCP)に焦点を当てていますが、クラウドファイルストレージ、オンプレミス環境のファイル共有、SaaSアプリケーションや電子メールのような、その他の重要なデータ領域を無視しています。もちろんマルチクラウド環境におけるデータベースとバケットの安全確保は極めて重要ですが、統一された可視性を確保し、一貫性のあるポリシーを全体にわたって適用できるように、あなたの組織のすべてのデータ領域に対応できるDSPMベンダーを探しましょう。

サイバーセキュリティの専門知識を持たないDSPMベンダー

EDR/XDRベンダーが強力な脅威インテリジェンスと調査能力を備えていることを期待されるのと同様に、データセキュリティベンダーには、脆弱性の発見、脅威アクターの追跡、新しい脅威モデルの開発に注力する研究部門を持つべきです。

DSPMに求めるべき5つのこと

1. すべてのデータ領域とデータ型にわたるカバー範囲

ほとんどの大企業が重要なデータを保管しているのは大きく3つの領域です:ファイル、SaaS、IaaS

1つのドメインにしか対応しないDSPMを購入するのは、Macにしか対応しないEDRを購入するようなものです。

組織の業務で使用するすべてのデータストアを1つのDSPM製品でカバーするのは不可能かも知れません。代わりに、80-20の法則ルールを当てはめてみてください。最もミッションクリティカルなデータがどこにあるかを自問し、それらのデータストアを優先します。

VaronisのDSPMのカバー範囲

Varonisは企業のデータがどこにあろうとも保護します。

Varonisは、3つのドメイン全体にわたって、構造化データ、非構造化データ、半構造化データをカバーしています。また、Varonisプラットフォームは、ディレクトリサービス(Active Directory, Okta, Entra ID)、プロキシーサーバー、VPN、DNSやファイアウォールからのネットワークトラフィック、API/OAuth接続などのデータに対するアクセスを提供する攻撃経路をマッピングして監視します。

2. 正確でスケーラブルなデータ分類

データの発見と分類はDSPMの基本構成要素です。しかし、多くの分類プロジェクトは、スキャンエンジンが大規模なデータセットに対応できない、誤検出が多過ぎて信頼できないなどの理由で失敗しています。

自社の同じ規模やスケールの組織が利用しているDSPMを探しましょう。PoCの間に、分類機能が、完全で、文脈を持った、最新の結果を生成できることを確認します。

1. データ分類は完全ですか?

そのDSPMはすべてのデータをスキャンしていますか、あるいは、サンプリングや「予測」スキャンに過度に依存していませんか?

サンプリング分類はデータベースに対しては効果的ですが、NASアレイ、S3やAzure Blobのようなオブジェクトストアといった大規模なファイルストアでは機能しません。データベースとは異なり、S3アカウントの先頭2TBをスキャンして機密性の高いコンテンツが見つからなかったからといって、残りの500TBのデータに機密が含まれないと考えてはなりません。

2. データ分類には文脈がありますか?

機密性の高いデータを見つけたら、次はどうしますか?そのデータは無防備に晒されていないでしょうか?

いま使用されていますか?データ所有者は誰ですか?

多くの組織は検出される機密性の高いファイルの多さに驚かされます—しかもそのリストは明日や明後日には変わってしまうのです。アクセス許可をマッピングしたり、アクセスアクティビティを追跡できないDSPMでは、事実上、調査結果に対する対処ができません。

3. データ分類は最新ですか?

そのDSPMは、作成や変更の都度、データをスキャンして分類しますか?

DSPM製品が、データアクティビティのリアルタイム監査証跡を保持していない場合、その製品の分類エンジンはオブジェクトの最終更新日をひとつひとつ確認して再スキャンが必要かどうかを把握するか、あるいは、特定の間隔(通常は月次や四半期ごと)に完全な再スキャンを実施する必要があります。

Varonisの業界をリードするデータ分類

Varonisのデータ分類は完全です。Varonisは、数ペタバイトに及ぶお客様環境を隅々までスキャンし、機密性をアクセス許可とアクティビティとの文脈で提供します。

Varonisの分類結果は、アクティビティ監査によってファイルの作成や変更を検出できるため、常に最新のものです;すべてのファイルを再スキャンしたり、最終更新日を確認する必要はありません。

3. データ分類を超える深層分析

プラットフォームを真に「カバーする」とはどういうことでしょうか?

多くのDSPMベンダーは、実際のDSPM機能が提供されているかどうかに拘わらず、接続可能なプラットフォームであればカバー範囲表に「対応」と記載します。あるベンダーは、データストアをカバーしていると称していますが、実際には開発者向けのSDKが提供されているだけで、コネクターを自分で構築する必要があります。

DSPMは、ファイルやオブジェクトに機密情報が含まれているかどうかを答えるだけではなく、データに侵害のリスクがあるかどうかを考慮し、次のような質問に答えられなければなりません:

• 私たちのデータは使用されていますか?どのユーザーが使用していますか?侵害が疑われる異常なアクセスパターンはありますか?

• ダウンストリームのDLP制御が機能するように、機密性の高いデータは正しくラベル付けされていますか?

• 機密性の高いデータが一般公開露出していますか?全従業員に公開されていますか?アクセス権を必要としないユーザーにも公開されていますか?

• 機密性の高いデータが承認されていないレポジトリーに保存されていませんか?データ所在地の要件に違反していませんか?

• 侵害されたユーザーが機密性の高いデータを持ち出す可能性はどれくらいですか?

• 古くてアーカイブや削除が可能なのはどのデータですか?

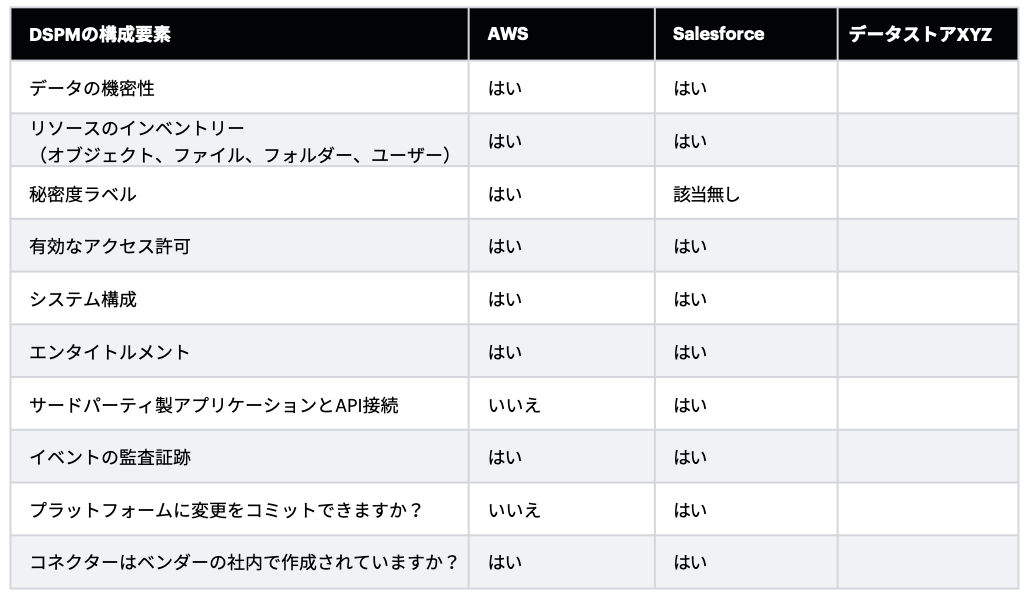

ベンダーに回答してもらい各社の各プラットフォームに対するカバー範囲の深さをよりよく理解するため、DSPMの重要な構成要素8つと、2つの追加質問を載せたスコアカードをご紹介します:

エンタイトルメントと有効なアクセス許可の比較

データセキュリティで最も重要な質問の一つは「誰が機密性の高いデータにアクセスできるか」です。

この質問に答えるのは必ずしも簡単ではありません。実際、リアルタイムでユーザーの真の有効なアクセス許可を計算することは、単にユーザーのエンタイトルメントをレポート作成をはるかに超える計算上の難しさがあります。この作業は、Microsoft 365やSalesforceのような、非常に複雑なアクセス許可モデルを持つプラットフォームでは特に困難です。

エンタイトルメントとは、ユーザー、グループ、またはエンティティに割り当てられたアクセス許可または権限のことです。言わばキーホルダーに付いている鍵のようなものです。

有効なアクセス許可はリソースに対するユーザーやエンティティのアクセス許可を表します。継承、ミュート権限、グループメンバーシップ、明示的な許可、グローバルアクセス、その他の動的要因などを含む、すべてのエンタイトルメントとアクセス制御設定の累積的な影響を考慮します。それらは扉を解錠する鍵に例えられます。

DSPMの有効なアクセス許可を可視化する能力は、侵害の調査やコンプライアンス監査、その他のデータセキュリティのユースケースにとって極めて重要です。各データストアやアプリケーション向けに専用のコネクターを構築しなければ、この可視化は不可能です。

Varonisのデータ可視化の深さ

Varonisは、深く広く、監視対象のプラットフォームのほとんどから8つの要素すべてを収集します。

Varonisは、150件以上の特許を保有しており、その多くが、メタデータの組み合わせに関するもので、次のような重要なデータのセキュリティに関する質問に回答するためのものです:「機密性が高い、過剰に露出している、古いデータはどれですか?」「ユーザーが当社の環境全体にわたってアクセスできる機密性の高いデータはありますか?」

Varonis独自のメタデータ分析により、大規模な修正を自動化することもできます。例えば、アクセス許可の使用状況を把握しているため、業務プロセスに影響が無いという保証付きで、過剰なアクセス許可を簡単に取り消すことができます。

4. 修正の自動化

CISOは、修正を自動的に行う手段を提供しない、単に問題があることを報告するだけの製品を、わざわざ買いたいとは思いません。可視化に止まらない、監視対象のデータプラットフォームで自動的に修正ができるDSPMソリューションを見つけてください。

ベンダーが自動的な修正を提供していると言ったら、次のような質問をしてみましょう

1. リスクを修正するために、監視対象プラットフォームに変更をコミットできますか?

2. コミットする前に、変更をシミュレートできますか?

3. 自動的に修正できるデータリスクは具体的にはどんなものですか?

4. 製品単体で修正の自動化に対応していますか、それともボタンをクリックしたり、自作のスクリプトを実行したりする必要がありますか?

多くのベンダーは、ServiceNowのチケット(「調査結果」「ケース」などと呼ばれます)の起票を自動化するだけで修正の自動化を謳い、それ以降は、データ所有者である人間が調査や修正、チケットのクローズ作業を行うことになります。

Varonisによる自動的な修正

Varonisはデータセキュリティリスクを継続的かつ自動的に修正します。

リスクの高いアクセス許可、設定ミス、幽霊ユーザー、共有リンクなどを、手を煩わせることなく解消できます。Varonisには既製の修正ポリシーが用意されており、これを組織に合わせてカスタマイズすることができます。

5. リアルタイムの振る舞いアラートとインシデントレスポンス

データは、ほぼすべてのサイバー攻撃や内部者脅威の標的となっています。

機密性の高いデータを見つけ、適切なユーザーのみがアクセス権を持っていることを確実にすることは、強力なデータセキュリティ態勢を維持するためには不可欠です。しかし、DSPMは、データへのアクセスを監視し、異常な振る舞いを警告し、リアルタイムで脅威を阻止できなければなりません。

先に述べたように、DSPMベンダーがインシデント対応機能やデータ中心の脅威調査を定期的に公開するサイバーセキュリティ調査部門を持っていない場合、これは赤信号です。

データの検出とデータへの対応 (DDR) を組み入れ、以下のようなことを実現できるDSPMベンダーを探してください:

1. アラートだけでなく、データに対するすべてのアクションを記録。

調査をする際には、DSPM内に完全に検索可能なフォレンジック監査証跡が欲しくなります。SIEMを見に行かなければならなかったり、特定データセットの全アクションを表示させようとしても何も出て来ないようなことは避けたいです。

2. 振る舞いの異常を警告。

静的ルールベースのアラート(例、ユーザーが1分以内に100個以上のファイルを変更した場合にアラートを発報)しか備えていないDSPMでは、ステルス攻撃や内部者脅威を見逃すリスクがあります。データ中心のユーザーとエンティティーの振る舞い分析 (UEBA) 機能を備えたDSPMを探しましょう。

3. インシデント対応を支援。

DSPMベンダーにはインシデントの調査を支援してくれるチームがいますか?少なくとも、自社のインシデントレスポンスチームが機密性の高いデータへの脅威に対応できるように、DSPMからのアラートをSIEM、SOCやSOARに送信することができますか?

Varonisのデータ中心のUEBA

Varonisはデータのアクティビティをリアルタイムで監視し、オンプレミスとクラウド環境のデータに対して、完全に検索可能なイベントの監査証跡を提供し、データ侵害を阻止します。

専門家が構築した何百もの脅威モデルが自動的に異常を検出して、ファイルアクセスのアクティビティ、電子メールの送受信アクション、アクセス許可の変更、ジオホッピングなどを警告します。Varonisはデータの検出とデータへの対応のマネージドサービス (MDDR)も提供しています。

貴社のデータ。Varonisの使命。

このガイドが、お客様が求めている成果を推進できるDSPMベンダーを見つけるための一助になれば幸いです!ご不明な点がございましたら、お気軽にお問い合わせください。

参考

・オリジナルブログ記事(英文) https://www.varonis.com/blog/dspm-buyers-guide

・DSPMソリューション https://www.varonis.com/ja/use-case/dspm

・ホワイトペーパー「DSPM購入ガイド」 https://view.highspot.com/viewer/666be3ca887b95a867c13193

ブログ記事著者のご紹介

Rob Sobersは、Webセキュリティを専門とするソフトウェアエンジニアで、「Learn Ruby the Hard Way」という本の共著者でもあります。

(翻訳:跡部 靖夫)

プロフィール

Varonis Systems, Inc. (NASDAQ: VRNS) はデータセキュリティと分析の先駆者で、データ保護、脅威の検出と対応、およびコンプライアンスに特化したソフトウェアを開発しています。Varonisはデータのアクティビティや境界テレメトリー、ユーザーの振る舞いを分析することにより企業のデータを保護し、機密性の高いデータのロックダウンにより事故を防ぎ、また、自動化によりセキュアな状態を効率的に維持します。

Webサイト:Varonis Systems, Inc.

- 第52回 データの発見と分類:データのスキャン方法の重要性

- 第51回 クラウドセキュリティの問題を発見して修正するAzure Access Graphのご紹介

- 第50回 VaronisがCyralを買収、データベースアクティビティ監視を刷新

- 第49回 Varonis Data Lifecycle Automationによるデータガバナンスの合理化

- 第48回 クラウドセキュリティとは?

- 第47回 クラウドガバナンスを理解するための包括的なガイド

- 第46回 役割ベースのアクセス制御 (RBAC) とは?

- 第45回 データセキュリティ態勢管理 (DSPM): 最高情報セキュリティ責任者 (CISO) のためのベストプラクティスガイド

- 第44回 パラダイム転換:データセキュリティが遂に中心的な役割を果たすようになった理由

- 第43回 AWSのS3バケットを狙うランサムウェア:攻撃者による暗号化を防止する方法

- 第42回 DeepSeekを見つける: シャドゥAIの見つけ方、止め方

- 第41回 データセキュリティとインシデント対応を変革するVaronisのAthena AI

- 第40回 IDがデータセキュリティにおける最大の死角となってしまっている理由

- 第39回 Microsoft 365の新機能「組織メッセージ」の潜在的なリスク

- 第38回 サイバーセキュリティ啓発のヒント10選:積極的な安全確保

- 第37回 古いデータを効率的にアーカイブするための4つのポイント

- 第36回 Varonis for ServiceNowのご紹介

- 第35回 CISOの秘密: 2025年に向けた究極のセキュリティ計画

- 第34回 クラウドセキュリティの問題を発見して修正するAWS Access Graphのご紹介

- 第33回 Varonis for Google Cloudのご紹介

- 第32回 Microsoft 365 CopilotへのNIST CSF 2.0の適用

- 第31回 NISTサイバーセキュリティフレームワーク 2.0を紐解く

- 第30回 データセキュリティ最前線: Varonisのいま(2024年10月)

- 第29回 DSPMを利用してシャドーデータベースを見つける方法

- 第28回 サプライチェーン攻撃への対応準備はできていますか?—サプライチェーンリスク管理が不可欠である理由

- 第27回 クラウドの裂け目:大規模学習モデル (LLM) リスクから身を守るには

- 第26回 クラウドの構成ドリフトを防ぐには

- 第25回 データ漏洩に繋がるAWSの構成不備

- 第24回 データ分類製品購入ガイド: データ分類ソリューションの選び方

- 第23回 クラウド領域のデータセキュリティ:DSPMの主な活用方法

- 第22回 米国証券取引委員会(SEC)の新サイバー開示ガイドラインが意味するもの

- 第21回 対談:悪意のある(非)内部関係者

- 第20回 欧州連合人工知能法(EU AI法):その内容と重要ポイント

- 第19回 UEBAとは?ユーザーとエンティティーの振る舞い分析 (UEBA) の完全ガイド

- 第18回 対談:ガバナンス、リスク管理、コンプライアンス (GRC) の原理

- 第17回 クラウドセキュリティプログラムを一から構築するには

- 第16回 Snowflake内の重要データの安全を確保するには

- 第15回 Salesforceの保護:公開リンク作成を防止

- 第14回 ランサムウェアを防止する方法:基本編

- 第13回 クラウドセキュリティの基本:データセキュリティ態勢管理(DSPM)の自動化

- 第12回 職場でのAI活用:ビジネス活用のための準備と安全確保に関する3つのステップ

- 第11回 DSPM購入ガイド:DSPMソリューションの選び方

- 第10回 ISO 27001 (ISMS) 準拠ガイド: 重要なヒントと洞察

- 第9回 クラウドデータセキュリティの未来:DSPM活用法

- 第8回 組織における責任共有モデルの理解と適用

- 第7回 Varonisを活用してMicrosoft Copilot for Microsoft 365の安全な導入を加速する方法

- 第6回 企業向けCopilotに入力して欲しくないプロンプト6選

- 第5回 DSPMとCSPMソリューションの比較:データセキュリティとクラウドセキュリティを橋渡しするには

- 第4回 生成AIセキュリティ:Microsoft Copilotの安全なロールアウトに向けて

- 第3回 Varonisが内部者の脅威との戦いを支援する3つの方法

- 第2回 VaronisがGigaOmの2023年版レーダーレポート「データセキュリティプラットフォーム」でリーダーに選出

- 第1回 Varonis誕生ものがたり