第46回

役割ベースのアクセス制御 (RBAC) とは?

Varonis Systems, Inc. 執筆

私どもVaronis Systems, Inc (NASDAQ: VRNS) は、データセキュリティと分析の先駆者で、データ保護、脅威の検出と対応、およびコンプライアンスに特化したソフトウェアを開発しています。 このコラムでは、サイバーセキュリティ、プライバシー、データ保護についての最新のトレンドや知見、分析情報、事例などを皆様にご紹介していきたいと考えております。

第46回目となる今回は、「役割ベースのアクセス制御 (RBAC) とは?」と題して、IaaS環境において、その職責に応じてエンドユーザーにシステム、アプリケーション、データに対するアクセス権を付与する、いわゆるRBACフレームワークを解説する、Daniel Miller(Varonisのテクニカルコンテンツマネージャー)のブログ記事をご紹介いたします。

RBAC(役割ベースのアクセス制御)は、IaaS環境において、その職責に応じてエンドユーザーにシステム、アプリケーション、データに対するアクセス権を付与するためのフレームワークです。例えば、セキュリティ分析担当者は、ファイアウォールを構成することはできますが、顧客データにアクセスすることはできないでしょう。一方、営業担当者は、顧客アカウントを表示できますが、ファイアウォールの設定を変更することはできないでしょう。

正しく実装すれば、RBACによって、ユーザーが業務に必要なアプリケーションとデータにだけアクセスできる、最小権限の原則を効果的に強制することができます。

この記事では、RBACについてより詳しく説明し、このフレームワークをいつ、どのように使用すべきかをご紹介します。

役割ベースのアクセス制御 (RBAC) :基本

ほとんどのRBACシステムは3つの基本原則に基づいています。組織での適用方法はまちまちですが、その大部分は同じままです:

1. 役割の割り当て:ユーザーは、役割を選択するか割り当てられている場合にのみ、特定のアクセス許可を行使できます。

2. 役割の承認:ユーザーのアクティブな役割は第三者または別のエンティティが承認しなければなりません。

3. アクセス許可の認可:ユーザーは、アクティブな役割に対して認可されている場合にのみ、アクセス許可を行使することができます。これらのルールを組み合わせることにより、ユーザーが自分が認可されたアクセス許可のみしか行使できないことが確実になります。

RBACはサイバーセキュリティの重要な要素です。データ侵害の統計によると、情報漏洩や盗難の主な要因は、スタッフに不適切なレベルのアクセス権を提供していたことです。アクセス制御システムがなければ、データが露出する可能性があります。

2024年8月、雇用主、私立探偵、人材派遣会社、その他身元調査を行う企業に機密性の高い情報を提供するNational Public Data社は、集団訴訟を起こされました。原告団は、氏名、住所、社会保障番号、生年月日、電話番号を含む29億件の記録が盗まれた責任は、同社にあると主張しました。

あなたの組織がこのような極端な間違いを犯す可能性は低いでしょうが、間違いは起こり得ます。重要な情報が、複数の場所に保存されていて、それぞれが異なるアクセス制御機能や共有機能を持っている場合には、特にそうです。

RBACの導入は、組織内のすべての役割を詳細に定義し、それぞれのリソースアクセス権を決定する必要があるため、難しい場合があります。

多くの未確定要素と相互に繋がりのある部門を擁する大規模な組織では、このような組織図を書き出す作業すら大掛かりなものになってしまうため、アクセス権の決定が裏付けに乏しいものになってしまうことがあります:

• マネージャーに代わって働くアシスタントにも、マネージャーと同じレベルのアクセス権が必要ですか?

• 法務部門のメンバーは、ファイルのサブセットに一時的にアクセスするために財部部門のアクセス権を付与してもよいでしょうか?

• セキュリティ担当者は、保護しようとしているすべてのデータにアクセス権が必要ですか?

• スタッフメンバーが昇進した場合、以前の役割からのアクセス権限を継承しますか?

• 若手スタッフは、直属のマネージャーよりも多くのアクセス権がひつようでしょうか?

これらの質問が複雑なのは、組織の基本的な運営に関連しているためです。セキュリティアーキテクトの立場のあなたには、組織全体を監督することはできないでしょう。

このため、厳格なRBACシステムを導入することは推奨しません。代わりに、RBACの原則に完全に依存するのではなく、RBACの原則を取り入れたハイブリッドなアプローチを使用しましょう。

RBACのメリット

大所高所から見ると、RBACは、業務効率を最大化し、データを漏洩や盗難から保護し、管理者とITサポートの作業を軽減することに役立ち、監査要件を満たしやすくします。

RBACには限界がありますが、リソースへのアクセス権を任意に割り当てるよりははるかに優れています。強力なRBACフレームワークを使用すると、侵害したユーザーの持つ役割を超えようとした時点で悪意のある行為者をブロックすることができます。これにより、特にランサムウェアの場合に、アカウント侵害の影響を大幅に権限できます。

RBACはまた、組織全体のITと管理の作業負担を軽減し、ユーザーの生産性を向上させます。IT部門は、ユーザーごとに個別のアクセス許可を処理する必要がなくなり、ユーザーは関連データに簡単にアクセスできるようになります。新規ユーザーやゲストユーザーの管理は時間が掛かり煩雑ですが、RBACを使えば、手続きは簡単になります。ゲストユーザーと新規ユーザーは、あらかじめ定義されているアクセス権でネットワークに参加することができます。

データ侵害の経済的影響は甚大です。2024年、IBMはデータ侵害のコストの正解平均は488万ドルであると明らかにしました。注目すべきは、これらの侵害の82%が、人為的ミス、権限の悪用、フィッシングのようなソーシャルエンジニアリング攻撃に紐付いていたことです。RBACは、ユーザーが自身の特定の役割に必要なリソースに対してのみアクセス権を持つようにすることによって、このようなリスクを軽減するのに役立ちます。

また、企業はRBACシステムを使用して、データへのアクセス権や使用状況を効率的に管理することによって、機密保持やプライバシーに関する規制を満たすこともできます。これは、機密性の高いデータを取り扱い、プライバシー・バイ・デザインを準拠しなければならない金融機関や医療機関に取っては極めて重要です。

RBACを実装することにより、ネットワークセキュリティを大幅に強化し、データを盗難から保護することができます。さらに、ユーザーやITスタッフの生産性を向上できるため、RBACは強く推奨される選択肢となります。

RBACの例

RBACシステムを導入する際には、基本的な事例が役立ちます。RBACは複雑に見えるかも知れませんが、多くの一般的なシステムで使用されています。

その一例が、Google Cloud Platform (GCP) のユーザーとグループの階層です。GCPでは、基本的なユーザーの役割は次のように定義されます:

• ViewerWithNoDetectAccess:検出結果を含まないすべての Google Security Operations ページを表示できます

• 閲覧者:任意の Google Security Operations のページを表示できますが、変更はできません

• 編集者:検出エンジンのルールの作成や編集などを含めて、Google Security Operations ページを編集できます

• 管理者:組織のロールベースのアクセス制御ポリシーを管理します。Google Security Operations のページを編集または表示することもできます

Google CloudのRBACシステムは、ユーザーに適切な役割を与え、不必要なアクセスからデータを保護するものです。

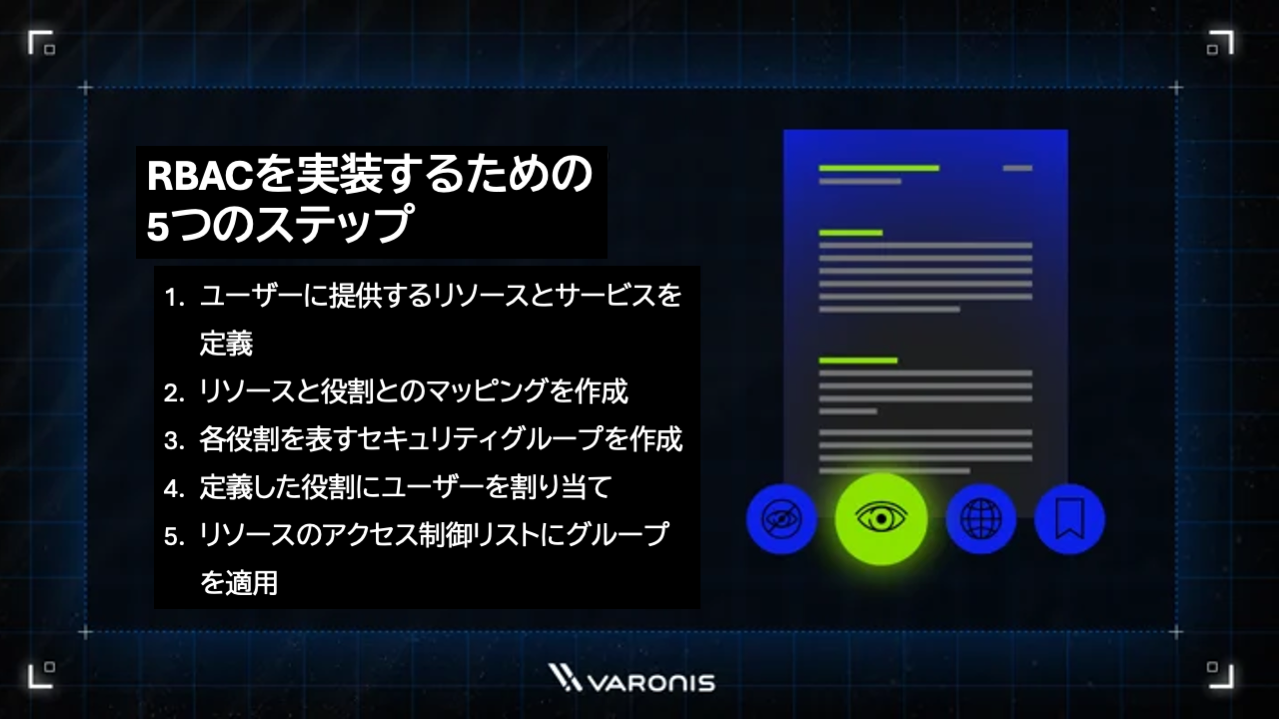

RBACを実装するための5つのステップ

RBACを実装するには、次の手順が必要です:

1. ユーザーに提供するリソースとサービスを定義(メール、CRM、ファイル共有、クラウドアプリケーションなど)

2. 各ユーザーが自分の業務を遂行するために必要なリソースにアクセスできるように、前のステップでのリソースと役割とのマッピングを作成

3. 各役割を表すセキュリティグループを作成

4. 役割ベースのグループにユーザーを追加して、定義した役割にユーザーを割り当て

5. データを含むリソース(フォルダー、メールボックス、サイトなど)のアクセス制御リストにグループを適用

幸いなことに、このプロセスは簡素化することができます。Varonisはデータの使用状況に関する知見を提供して、役割の作成と割り当てを支援します。

また、任意のセキュリティグループ(役割)やデータセットにデータ所有者を指名して、IT部門の負担を軽減することもできます。Varonisにはモデリング機能も含まれており、変更を確定する前に、特定の役割からフォルダーへのアクセス権を取り消した場合の影響をプレビューできます。

実装後は、定義された役割を超えるような永続的な権限をユーザーに割り当てることのないように、システムを維持することが重要です。Varonisは、申請ベースでのファイル共有への一時的なアクセス権の提供を可能にし、RBACの基本ルールへの準拠を確保します。ただし、必要に応じて役割を調整するため、変更プロセスが必要となります。

定期的な監査を実施し、すべての重要なリソースを監視することが不可欠です。また、ユーザーが割り当てられたアクセス許可を超えてアクセスを試みたり、ユーザーに指定された役割から外れた不正なアクセス許可が付与されていないか、検出することも重要です。

漏洩事故が発生するのを待ってはいけません。

RBACは、重要なデータやリソースへのアクセス権を制御するための強力なツールであり、正しく実装すれば、システムのセキュリティを劇的に向上させることができます。

しかし、RBACはサイバーセキュリティの万能薬ではないことに留意してください。悪意のある行為者は、いくつかの方法を使用して不正にアクセス権を取得するため、データの安全確保をRBACのような予防的な管理策だけに頼るべきではありません。

参考資料

・オリジナルブログ記事(英文)

https://www.varonis.com/blog/role-based-access-control

・Hackers may have stolen the Social Security numbers of every American. Here’s how to protect yourself (Los Angeles Times)

https://www.latimes.com/business/story/2024-08-13/hacker-claims-theft-of-every-american-social-security-number

・当コラム第42回「DeepSeekを見つける: シャドゥAIの見つけ方、止め方」

https://www.innovations-i.com/column/data-security/42.html

・2024年データ侵害のコストに関する調査 (IBM)

https://www.ibm.com/jp-ja/reports/data-breach

ブログ記事著者について

Daniel Miller

Daniel MillerはVaronisのテクニカルコンテンツマネージャーです。彼はユーザーと開発者両方の声を広めることに情熱を注いでいます。新しいテクノロジーを学んでいない時には、コンサートに行ったり、新しいレシピを試したり、読書をしたりしています。

(翻訳:跡部 靖夫)

プロフィール

Varonis Systems, Inc. (NASDAQ: VRNS) はデータセキュリティと分析の先駆者で、データ保護、脅威の検出と対応、およびコンプライアンスに特化したソフトウェアを開発しています。Varonisはデータのアクティビティや境界テレメトリー、ユーザーの振る舞いを分析することにより企業のデータを保護し、機密性の高いデータのロックダウンにより事故を防ぎ、また、自動化によりセキュアな状態を効率的に維持します。

Webサイト:Varonis Systems, Inc.

- 第54回 Varonis for Microsoft 365 Copilotの概要

- 第53回 火傷をしないために:Azureのネットワークとファイアウォールでよくある構成不備の特定と修正

- 第52回 データの発見と分類:データのスキャン方法の重要性

- 第51回 クラウドセキュリティの問題を発見して修正するAzure Access Graphのご紹介

- 第50回 VaronisがCyralを買収、データベースアクティビティ監視を刷新

- 第49回 Varonis Data Lifecycle Automationによるデータガバナンスの合理化

- 第48回 クラウドセキュリティとは?

- 第47回 クラウドガバナンスを理解するための包括的なガイド

- 第46回 役割ベースのアクセス制御 (RBAC) とは?

- 第45回 データセキュリティ態勢管理 (DSPM): 最高情報セキュリティ責任者 (CISO) のためのベストプラクティスガイド

- 第44回 パラダイム転換:データセキュリティが遂に中心的な役割を果たすようになった理由

- 第43回 AWSのS3バケットを狙うランサムウェア:攻撃者による暗号化を防止する方法

- 第42回 DeepSeekを見つける: シャドゥAIの見つけ方、止め方

- 第41回 データセキュリティとインシデント対応を変革するVaronisのAthena AI

- 第40回 IDがデータセキュリティにおける最大の死角となってしまっている理由

- 第39回 Microsoft 365の新機能「組織メッセージ」の潜在的なリスク

- 第38回 サイバーセキュリティ啓発のヒント10選:積極的な安全確保

- 第37回 古いデータを効率的にアーカイブするための4つのポイント

- 第36回 Varonis for ServiceNowのご紹介

- 第35回 CISOの秘密: 2025年に向けた究極のセキュリティ計画

- 第34回 クラウドセキュリティの問題を発見して修正するAWS Access Graphのご紹介

- 第33回 Varonis for Google Cloudのご紹介

- 第32回 Microsoft 365 CopilotへのNIST CSF 2.0の適用

- 第31回 NISTサイバーセキュリティフレームワーク 2.0を紐解く

- 第30回 データセキュリティ最前線: Varonisのいま(2024年10月)

- 第29回 DSPMを利用してシャドーデータベースを見つける方法

- 第28回 サプライチェーン攻撃への対応準備はできていますか?—サプライチェーンリスク管理が不可欠である理由

- 第27回 クラウドの裂け目:大規模学習モデル (LLM) リスクから身を守るには

- 第26回 クラウドの構成ドリフトを防ぐには

- 第25回 データ漏洩に繋がるAWSの構成不備

- 第24回 データ分類製品購入ガイド: データ分類ソリューションの選び方

- 第23回 クラウド領域のデータセキュリティ:DSPMの主な活用方法

- 第22回 米国証券取引委員会(SEC)の新サイバー開示ガイドラインが意味するもの

- 第21回 対談:悪意のある(非)内部関係者

- 第20回 欧州連合人工知能法(EU AI法):その内容と重要ポイント

- 第19回 UEBAとは?ユーザーとエンティティーの振る舞い分析 (UEBA) の完全ガイド

- 第18回 対談:ガバナンス、リスク管理、コンプライアンス (GRC) の原理

- 第17回 クラウドセキュリティプログラムを一から構築するには

- 第16回 Snowflake内の重要データの安全を確保するには

- 第15回 Salesforceの保護:公開リンク作成を防止

- 第14回 ランサムウェアを防止する方法:基本編

- 第13回 クラウドセキュリティの基本:データセキュリティ態勢管理(DSPM)の自動化

- 第12回 職場でのAI活用:ビジネス活用のための準備と安全確保に関する3つのステップ

- 第11回 DSPM購入ガイド:DSPMソリューションの選び方

- 第10回 ISO 27001 (ISMS) 準拠ガイド: 重要なヒントと洞察

- 第9回 クラウドデータセキュリティの未来:DSPM活用法

- 第8回 組織における責任共有モデルの理解と適用

- 第7回 Varonisを活用してMicrosoft Copilot for Microsoft 365の安全な導入を加速する方法

- 第6回 企業向けCopilotに入力して欲しくないプロンプト6選

- 第5回 DSPMとCSPMソリューションの比較:データセキュリティとクラウドセキュリティを橋渡しするには

- 第4回 生成AIセキュリティ:Microsoft Copilotの安全なロールアウトに向けて

- 第3回 Varonisが内部者の脅威との戦いを支援する3つの方法

- 第2回 VaronisがGigaOmの2023年版レーダーレポート「データセキュリティプラットフォーム」でリーダーに選出

- 第1回 Varonis誕生ものがたり