第48回

クラウドセキュリティとは?

Varonis Systems, Inc. 執筆

私どもVaronis Systems, Inc (NASDAQ: VRNS) は、データセキュリティと分析の先駆者で、データ保護、脅威の検出と対応、およびコンプライアンスに特化したソフトウェアを開発しています。このコラムでは、サイバーセキュリティ、プライバシー、データ保護についての最新のトレンドや知見、分析情報、事例などを皆様にご紹介していきたいと考えております。

第48回目となる今回は、「クラウドセキュリティとは?」と題して、クラウド上のデータの安全を確保するクラウドセキュリティの基本について説明する、Daniel Miller(Varonisのテクニカルコンテンツマネージャー)のブログ記事をご紹介いたします。

クラウドセキュリティが不十分な場合、データ侵害、コンプライアンス問題、評判の低下につながる可能性があります。これらのリスクを軽減し、データとアプリケーションの安全性を確保するには、強固なセキュリティ対策を導入することが極めて重要です。

今回は、クラウドセキュリティの重要性とクラウド環境を保護する方法に焦点を当てます。

クラウドセキュリティとは?

クラウドセキュリティには、クラウド環境内のアプリケーション、データ、インフラストラクチャーを保護することを目的とした戦略、ベストプラクティス、管理策、テクノロジーが含まれます。内部脅威と外部脅威の両方からストレージやネットワークの安全を確保し、アクセス権を管理し、データガバナンスとコンプライアンスを確保し、災害復旧をサポートすることに重点を置いています。

Varonisは、可視性、自動化、脅威検出を提供するソリューションにより、クラウドセキュリティを強化し、クラウド環境の安全とコンプライアンスを確保します。

クラウドセキュリティは何を保護するのか?

クラウドセキュリティは、次の3本の柱に重点を置いています:

1. データ:機密性の高い情報が不正アクセスや侵害から保護されていることを確実にします。

2. アプリケーション:クラウド上で実行されるアプリケーションを脆弱性や攻撃から保護します。

3. インフラストラクチャー:サーバー、ストレージ、ネットワークなど、基盤となるクラウドインフラストラクチャーを保護します。

クラウドセキュリティと従来のセキュリティの比較

従来のセキュリティ手法と比較して拡張性と柔軟性に優れているため、多くの組織はクラウドセキュリティに移行しています。クラウドセキュリティを使用すると、ハードウェアに多額の先行投資をする必要なく、企業の成長に合わせてクラウドセキュリティ対策を容易に調整することができます。さらに、クラウドプロバイダーは、高度なセキュリティ機能と迅速な配備オプションを提供していることが多いため、企業は新たな脅威からの保護を受けやすくなります。

従来のセキュリティは、ネットワークのエッジを中心に防御を構築する、境界ベースのアプローチに依存しています。ただし、クラウド環境では、より柔軟できめ細かいアプローチが必要です。クラウドセキュリティでは、複数のレイヤーでのデータやアプリケーションの安全確保が含まれ、多くの場合、脅威からの保護のために暗号化やアクセス管理などの高度な技術が使用されています。

クラウドセキュリティが重要な理由

クラウドセキュリティが企業にとって重要な理由はいくつかあります。その主なものは次の通りです:

脅威概況の拡大

サイバー脅威は絶えず進化しており、ランサムウェアやフィッシングのキャンペーンは特にクラウド環境を標的としています。これらの脅威は、機密性の高いデータを侵害し、事業運営を混乱さあせる可能性があるため、クラウドセキュリティへの取り組みにおいて、警戒を怠らず、常に積極的であることが不可欠です。

コンプライアンスとガバナンスの課題

GDPR、HIPAA、PCI DSSのような規制基準を満たすことは、クラウド環境において非常に重要です。コンプライアンスにより、組織が法的要件を遵守し、機密性の高いデータを保護し、罰則や侵害のリスクを低減します。

クラウドセキュリティの主な側面

クラウドセキュリティとは、クラウド上のデータとアプリケーションを保護することです。暗号化、アクセス制御、継続的な監視など、お客様の情報の安全を確保するための対策が含まれます。

クラウドプロバイダーが提供する高度なセキュリティ機能を活用することにより、企業は潜在的な脅威に先手を打つことができ、業界の規制へのコンプライアンスを維持することができます。

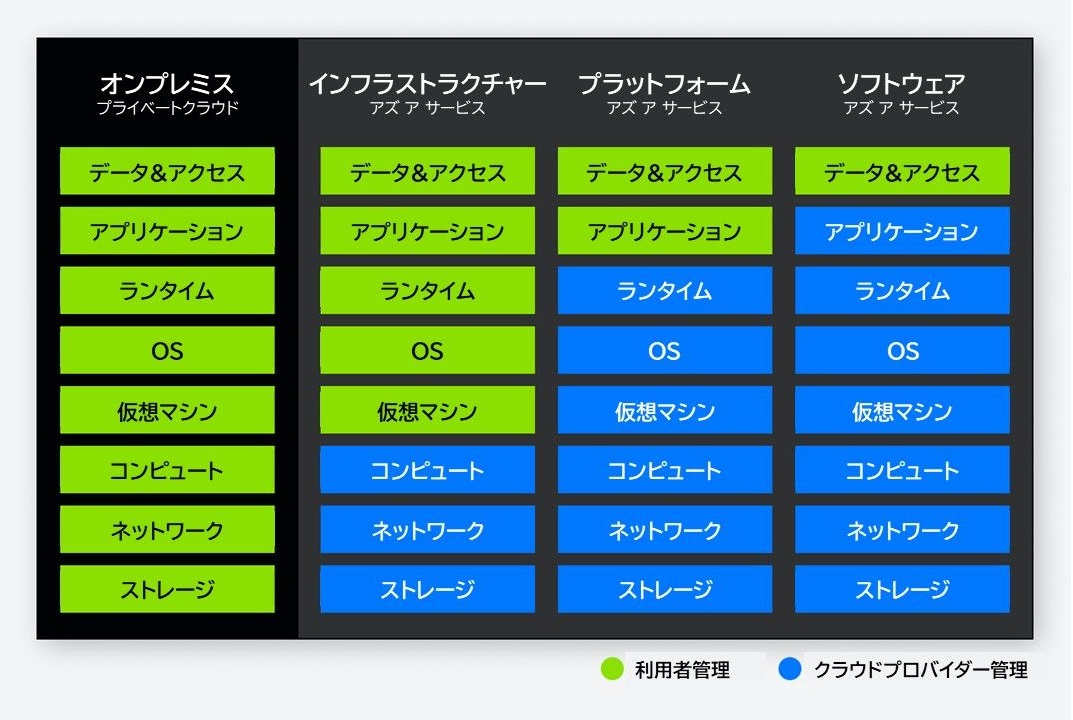

責任共有モデル

責任共有モデルでは、クラウドプロバイダーがインフラストラクチャーのセキュリティ保護に責任を持ち、利用者はデータとアプリケーションのセキュリティ保護に責任を持ちます。例えば:

• IaaS(インフラストラクチャー アズ ア サービス):プロバイダーがインフラストラクチャーを保護し、利用者がオペレーティングシステム、アプリケーション、データを担当します。例としては、Amazon Web Services (AWS)、Microsoft Azure、Google Cloud Platform (GCP)などが挙げられます。

• PaaS(プラットフォーム アズ ア サービス):プロバイダーがプラットフォームを管理し、利用者はアプリケーションとデータに集中できます。例としては、Heroku、Google App Engine、Microsoft Azure App Serviceなどがあります。

• SaaS(ソフトウェア アズ ア サービス):プロバイダーがデータとユーザーアクセス権以外のすべてを管理します。例としては、Google Workspace、Salesforce、Microsoft 365などが挙げられます。

自動化と継続的な監視

Varonisのような自動化ソリューションは、構成不備を特定し、セキュリティベースラインを強制するのに役立ちます。継続的な監視によって、異常や脅威への迅速な検出と対処が確実になり、クラウド環境のセキュリティが維持されます。

クラウドセキュリティの一般的な課題

組織は、クラウド環境の安全確保において、構成不備、可視性の欠如、内部者脅威など、いくつかの課題に直面しています。可視性が欠如すると、組織はクラウド環境を効率的に監視して管理することが困難になるため、クラウドセキュリティにとって大きな課題です。

包括的な可視性がなければ、不正アクセス、構成不備、潜在的なセキュリティ脅威をリアルタイムで検知することは困難です。これにより、インシデントへの対応が遅れ、データ侵害のリスクが増大する可能性があります。

加えて、複数のクラウドプラットフォームにまたがるセキュリティの管理は、すべての資産とアクティビティを明確に把握できなければ、より複雑なものになります。堅牢な可視性を確保することは、安全でコンプライアンスに準拠したクラウド環境を維持するために非常に重要です。

これらの課題に対処することは、安全なクラウドインフラストラクチャーを維持するために非常に重要です。

クラウドセキュリティのベストプラクティス

クラウドセキュリティ態勢を改善するためには、以下のベストプラクティスを検討してください:

ゼロトラストの原則を強制する

ゼロトラストの原則は、ネットワークの内部か外部かを問わず、いかなるエンティティも既定では信頼されるべきではないという考えに基づいて機能するセキュリティ概念です。その代わり、アクセス許可を付与する前に、すべてのアクセス要求を検証しなければなりません。

ゼロトラストでは、多要素認証と定期的なセキュリティチェックにより、すべてのユーザーとデバイスを継続的に検証します。不正アクセスのリスクを軽減するため、ユーザーには最小限の権限を付与し、マイクロセグメンテーションを使用して侵害を封じ込めます。

侵害が発生することを前提に、積極的な脅威の検出と脅威への対応を促します。

データライフサイクルのすべての段階で安全を確保する

データライフサイクルの全段階の安全を確保は、機密性と重要性に基づいて分類することから始まります。強力な暗号化とアクセス制御を使用して、保存データと転送中のデータを保護します。

役割ベースのアクセス制御と多要素認証を導入して、許可されたユーザーのみが機密性の高い情報にアクセスできるようにします。データのアーカイブまたは破棄の場合には、不正な復旧を防止するため、安全な方法を使用します。

これらの手順に従うことにより、データを作成から廃棄まで安全に保つことができます。

高度な脅威検出を統合する

Varonisのようなソリューションを活用することで、異常な振る舞いを検出し、リスクを低減します。高度な脅威検出により、被害をもたらす前に潜在的な脅威を特定し、リスクの軽減とクラウド環境の保護のための積極的な対策が可能になります。

強力なクラウドセキュリティのメリット

効果的なクラウドセキュリティ戦略の導入には、次のようなメリットがあります:

侵害リスクの削減

強力なセキュリティ対策により、データ侵害や不正アクセスの可能性を最小限に抑えます。包括的なセキュリティプロトコルを導入することにより、サイバー攻撃やデータ損失のリスクを大幅に低減することができます。

運用効率の向上

自動化されたセキュリティと継続的な監視により、セキュリティプロセスが合理化され、全体的な効率が向上します。これにより、IT部門は安全なクラウド環境を維持しながら、他の重要なタスクに集中できるようになります。

顧客からの信頼の向上

強固なクラウドセキュリティにより、顧客との信頼関係を築き、データの保護とコンプライアンスの維持に対するコミットメントを示すことができます。

これらのガイドラインに従って高度なセキュリティソリューションを活用することにより、進化する脅威に対してクラウド環境の安全性と回復力を確保することができます。

クラウド環境の安全確保をいますぐ

クラウドセキュリティを成り行き任せにしてはいけません。進化する脅威からデータ、アプリケーション、インフラストラクチャーを守るためには、強固なセキュリティ対策を導入することが極めて重要です。

Varonisを利用すると、高度な可視性、自動化、脅威検出ソリューションによりSaaSとIaaSのセキュリティ態勢を強化できます。

参考資料

・オリジナルブログ記事(英文)

https://www.varonis.com/blog/what-is-cloud-security

・当コラム第43回「AWSのS3バケットを狙うランサムウェア:攻撃者による暗号化を防止する方法」

https://www.innovations-i.com/column/data-security/43.html

・当コラム第8回「組織における責任共有モデルの理解と適用」

https://www.innovations-i.com/column/data-security/8.html

ブログ記事著者の紹介

Daniel Miller

Daniel MillerはVaronisのテクニカルコンテンツマネージャーです。彼はユーザーと開発者両方の声を広めることに情熱を注いでいます。新しいテクノロジーを学んでいない時には、コンサートに行ったり、新しいレシピを試したり、読書をしたりしています。

(翻訳:跡部 靖夫)

プロフィール

Varonis Systems, Inc. (NASDAQ: VRNS) はデータセキュリティと分析の先駆者で、データ保護、脅威の検出と対応、およびコンプライアンスに特化したソフトウェアを開発しています。Varonisはデータのアクティビティや境界テレメトリー、ユーザーの振る舞いを分析することにより企業のデータを保護し、機密性の高いデータのロックダウンにより事故を防ぎ、また、自動化によりセキュアな状態を効率的に維持します。

Webサイト:Varonis Systems, Inc.

- 第52回 データの発見と分類:データのスキャン方法の重要性

- 第51回 クラウドセキュリティの問題を発見して修正するAzure Access Graphのご紹介

- 第50回 VaronisがCyralを買収、データベースアクティビティ監視を刷新

- 第49回 Varonis Data Lifecycle Automationによるデータガバナンスの合理化

- 第48回 クラウドセキュリティとは?

- 第47回 クラウドガバナンスを理解するための包括的なガイド

- 第46回 役割ベースのアクセス制御 (RBAC) とは?

- 第45回 データセキュリティ態勢管理 (DSPM): 最高情報セキュリティ責任者 (CISO) のためのベストプラクティスガイド

- 第44回 パラダイム転換:データセキュリティが遂に中心的な役割を果たすようになった理由

- 第43回 AWSのS3バケットを狙うランサムウェア:攻撃者による暗号化を防止する方法

- 第42回 DeepSeekを見つける: シャドゥAIの見つけ方、止め方

- 第41回 データセキュリティとインシデント対応を変革するVaronisのAthena AI

- 第40回 IDがデータセキュリティにおける最大の死角となってしまっている理由

- 第39回 Microsoft 365の新機能「組織メッセージ」の潜在的なリスク

- 第38回 サイバーセキュリティ啓発のヒント10選:積極的な安全確保

- 第37回 古いデータを効率的にアーカイブするための4つのポイント

- 第36回 Varonis for ServiceNowのご紹介

- 第35回 CISOの秘密: 2025年に向けた究極のセキュリティ計画

- 第34回 クラウドセキュリティの問題を発見して修正するAWS Access Graphのご紹介

- 第33回 Varonis for Google Cloudのご紹介

- 第32回 Microsoft 365 CopilotへのNIST CSF 2.0の適用

- 第31回 NISTサイバーセキュリティフレームワーク 2.0を紐解く

- 第30回 データセキュリティ最前線: Varonisのいま(2024年10月)

- 第29回 DSPMを利用してシャドーデータベースを見つける方法

- 第28回 サプライチェーン攻撃への対応準備はできていますか?—サプライチェーンリスク管理が不可欠である理由

- 第27回 クラウドの裂け目:大規模学習モデル (LLM) リスクから身を守るには

- 第26回 クラウドの構成ドリフトを防ぐには

- 第25回 データ漏洩に繋がるAWSの構成不備

- 第24回 データ分類製品購入ガイド: データ分類ソリューションの選び方

- 第23回 クラウド領域のデータセキュリティ:DSPMの主な活用方法

- 第22回 米国証券取引委員会(SEC)の新サイバー開示ガイドラインが意味するもの

- 第21回 対談:悪意のある(非)内部関係者

- 第20回 欧州連合人工知能法(EU AI法):その内容と重要ポイント

- 第19回 UEBAとは?ユーザーとエンティティーの振る舞い分析 (UEBA) の完全ガイド

- 第18回 対談:ガバナンス、リスク管理、コンプライアンス (GRC) の原理

- 第17回 クラウドセキュリティプログラムを一から構築するには

- 第16回 Snowflake内の重要データの安全を確保するには

- 第15回 Salesforceの保護:公開リンク作成を防止

- 第14回 ランサムウェアを防止する方法:基本編

- 第13回 クラウドセキュリティの基本:データセキュリティ態勢管理(DSPM)の自動化

- 第12回 職場でのAI活用:ビジネス活用のための準備と安全確保に関する3つのステップ

- 第11回 DSPM購入ガイド:DSPMソリューションの選び方

- 第10回 ISO 27001 (ISMS) 準拠ガイド: 重要なヒントと洞察

- 第9回 クラウドデータセキュリティの未来:DSPM活用法

- 第8回 組織における責任共有モデルの理解と適用

- 第7回 Varonisを活用してMicrosoft Copilot for Microsoft 365の安全な導入を加速する方法

- 第6回 企業向けCopilotに入力して欲しくないプロンプト6選

- 第5回 DSPMとCSPMソリューションの比較:データセキュリティとクラウドセキュリティを橋渡しするには

- 第4回 生成AIセキュリティ:Microsoft Copilotの安全なロールアウトに向けて

- 第3回 Varonisが内部者の脅威との戦いを支援する3つの方法

- 第2回 VaronisがGigaOmの2023年版レーダーレポート「データセキュリティプラットフォーム」でリーダーに選出

- 第1回 Varonis誕生ものがたり