第52回

データの発見と分類:データのスキャン方法の重要性

Varonis Systems, Inc. 執筆

私どもVaronis Systems, Inc (NASDAQ: VRNS) は、データセキュリティと分析の先駆者で、データ保護、脅威の検出と対応、およびコンプライアンスに特化したソフトウェアを開発しています。このコラムでは、サイバーセキュリティ、プライバシー、データ保護についての最新のトレンドや知見、分析情報、事例などを皆様にご紹介していきたいと考えております。

第52回目となる今回は、「データの発見と分類:データのスキャン方法の重要性」と題して、データセキュリティ態勢管理 (DSPM) とデータセキュリティの基盤であるデータの発見と分類について、SaaS間のデータ転送とCollectorベースのスキャンの2種類のスキャン方法の仕組みを紹介した上で、どちらの方法を選択するかを慎重に検討する必要がある理由を説明する、Nolan Necoechea(Varonisのプロダクトマーケティングストラテジスト)によるブログ記事をご紹介いたします。

データの安全を確保するためには、データがどこにあるのか、それがどんな種類のデータなのか、データがリスクに晒されているのかどうかを把握する必要があります。データの発見機能と分類機能を評価するにあたってはたくさんの考慮事項がありますが、最も重要であるのに最も見落とされがちな項目は、データのスキャン方法です。

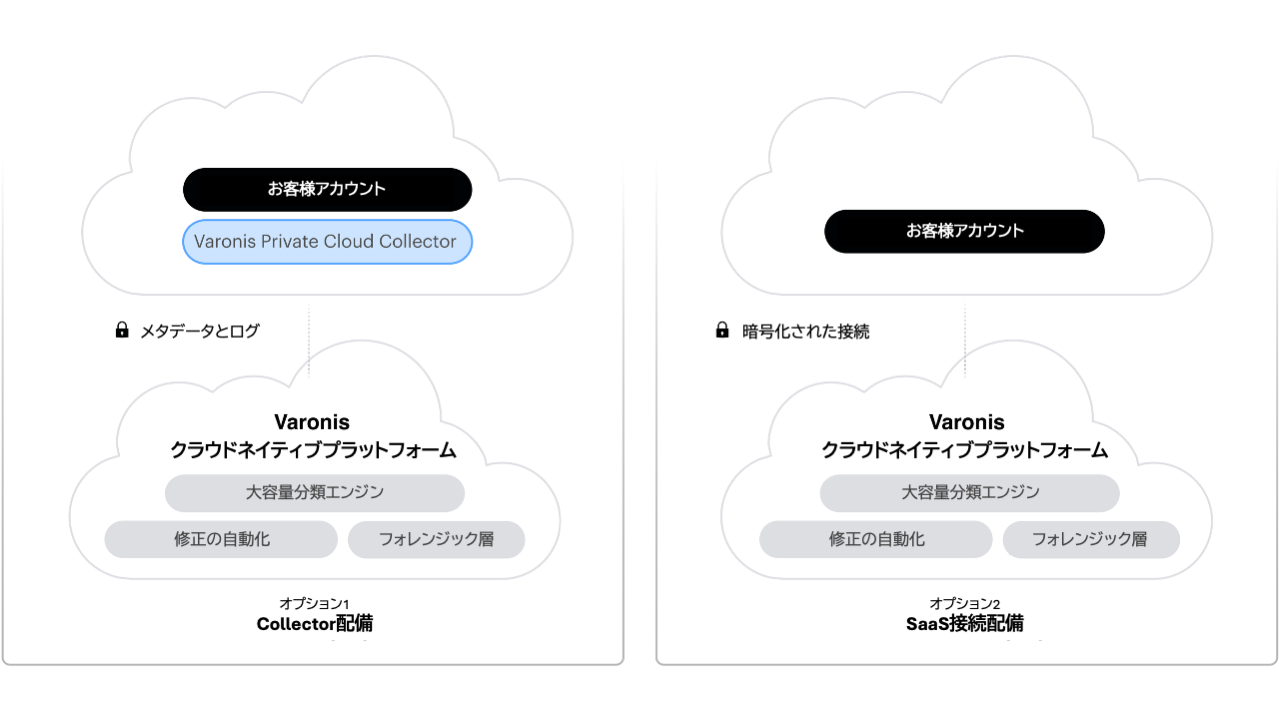

データのスキャン方法は2つに大別されます:SaaS間のデータ転送とCollectorベースのスキャンです。SaaS間のデータ転送はデータを直接スキャンする方法で、Collectorベースのスキャンは最高のプライバシー、セキュリティ、制御を提供する方法です。

この記事では、それぞれの方法の仕組みを紹介した上で、SaaS間のデータ転送とCollectorベースのスキャンのどちらの方法を選択するかを慎重に検討する必要がある理由を説明します。

SaaS間のデータ転送

SaaS間のデータ転送の場合、セキュリティソリューションはAPI経由でお客様のアカウントに直接接続します。お客様のデータのサンプルを、お客様のアカウントからプロバイダーのクラウドに直接転送し、分類します。

SaaS間のデータ転送は、データをスキャンする方法の中で最もシンプルな方法ですが、いくつか懸念点があります:それは、プライバシーリスク、攻撃表面の拡大、制御性の低下です。

• プライバシーリスク:法域をまたいだデータ転送は、GDPR、CCPA、HIPAAなど多くのデータプライバシー規制に抵触する可能性があります。これらの規制の対象となる企業は、データが指定された物理的または地理的な場所に保管されていることを確実にしなければなりません。これらの規制の対象となる企業では、SaaS間のデータ転送は非現実的な選択肢かも知れません。

• 攻撃表面の拡大:機密性の高いお客様データを一元化していることから、セキュリティベンダー自身が標的になる可能性があります。機密性の高いデータを統合するセキュリティソリューションプリバイダー自体がデータリスクとなり、お客様のデータを危険に晒す可能性があります。

• 制御性の低下;SaaS間のデータ転送では、お客様のセキュリティ部門はデータを完全に制御することはできなくなってしまいます。サードパーティベンダーによる機密性の高いデータの保護について、安心と信頼が求められます。

Collectorベースのスキャン

Collectorベースのスキャンは、お客様のクラウドやデータセンター内にCollectorを配備します。機密性の高いデータの分類や分析は、お客様の環境で行われます。メタデータとログのみが転送されます。

Collectorベースのスキャンの主な利点は次の通りです:

• データ主権:お客様が機密性の高いデータの保存されている場所を完全に制御することができます。データが承認された場所から外に出ることはないため、コンプライアンスが大幅に合理化されます。

• 攻撃表面の縮小:セキュリティプロバイダーがサイバー攻撃の標的にされても、お客様のデータは保護されたままです。お客様の攻撃表面が、導入しようとしているセキュリティツールによって拡大することはありません。

• 制御:お客様は自分のデータを完全に制御することができます。プロバイダーの慣行や、転送されるデータについてのセキュリティやプライバシーについて、疑問が生じることがありません。

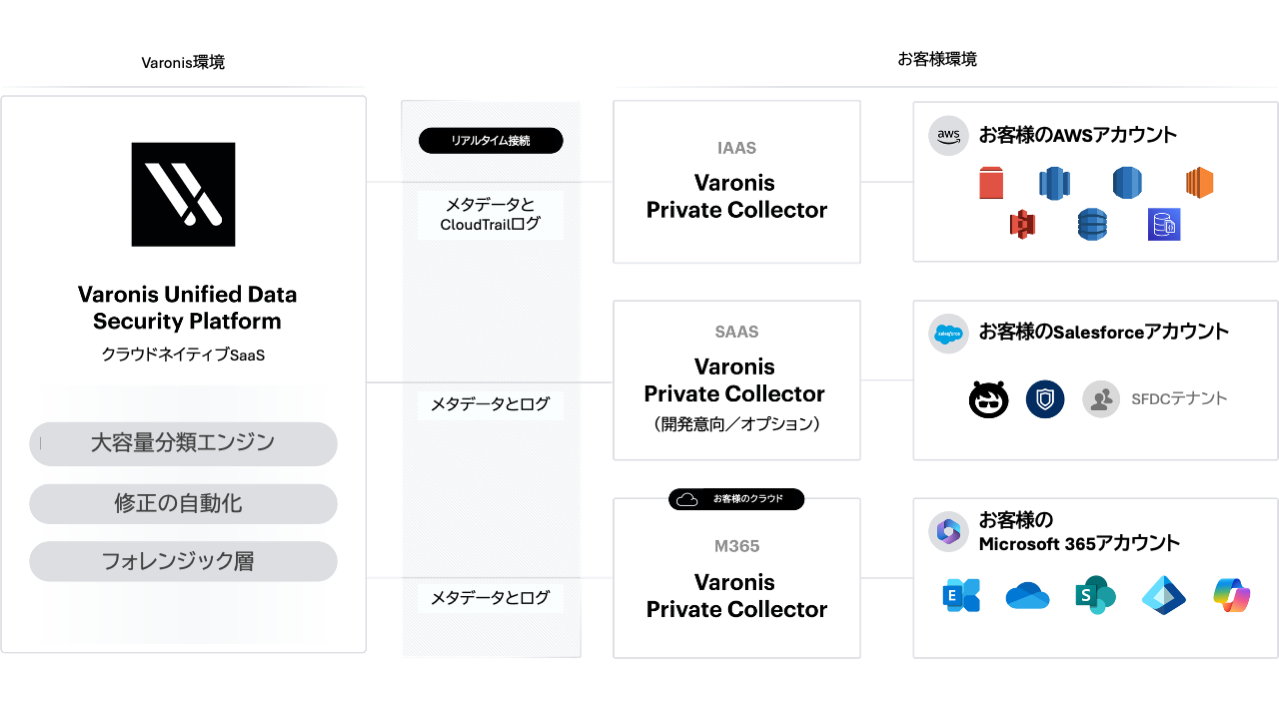

VaronisのPrivate Data Collector

VaronisはSaaS間のデータ転送とCollectorベースのスキャンの両方の方法を提供し、データを分類するための最もシンプルで安全な方法を提供します。Private Data CollectorはCollectorベースのスキャンのすべてのメリット(データ主権、攻撃表面の縮小、制御)に加えて、リアルタイムで、完全かつ最適化されたスキャンというメリットを提供します。

Private Data Collectorは、VaronisのUIから簡単な手順で高速にセットアップすることができます。セットアップが完了すると、Collectorは、お客様環境内で、メモリー上で分類を実行します。

Collectorは、分類キューに基づいて処理を増減させて、分類に必要なリソースを自動的に最適化します。これにより、Varonisはお客様のすべてのデータをリアルタイムで分類することができます。重要なデータやリスクを見逃してしまうサンプリングや定期スキャンに頼る必要はありません。Private Data Collectorは、分類スキャンの結果のメタデータをリアルタイムでVaronis環境に送り返します。

データのスキャン方法の重要性

データのスキャン方法として、どちらの方法を選択するにも十分な理由がありますが、DSPMやデータセキュリティソリューションを評価する際には、どちらの方法がお客様の組織の要件に最も適しているかを理解することが重要です。SaaS間のデータ転送はシンプルかつ直接的な方法であり、Collectorベースのスキャンは最も安全なデータのスキャン方法です。

データセキュリティの強化

VaronisのDSPMやデータセキュリティソリューションは、組織内の機密性の高い情報の保護を支援できるように設計されています。比類のないリアルタイムのデータ分類機能とリスク軽減機能により、Varonisは重要なデータを見落とさないことを確実にしています。Private Data Collectorは、スキャンプロセスを最適化し、即座にフィードバックを提供するため、お客様の環境の安全を確保するために迅速に対応することができます。

データセキュリティに妥協してはなりません。Varonisで、包括的な、リアルタイムの分類と、堅牢なリスク軽減を実現しましょう。いますぐデータ保護を掌握し、組織の未来を守りましょう。

参考資料

・オリジナルブログ記事(英文)

https://www.varonis.com/blog/data-scanning

ブログ著者について

Nolan Necoechea

Nolan NecoecheaはVaronisのプロダクトマーケティングストラテジストです。彼は10年以上にわたってデータやAIのイノベーターたちと仕事をしてきました。

(翻訳:跡部 靖夫)

プロフィール

Varonis Systems, Inc. (NASDAQ: VRNS) はデータセキュリティと分析の先駆者で、データ保護、脅威の検出と対応、およびコンプライアンスに特化したソフトウェアを開発しています。Varonisはデータのアクティビティや境界テレメトリー、ユーザーの振る舞いを分析することにより企業のデータを保護し、機密性の高いデータのロックダウンにより事故を防ぎ、また、自動化によりセキュアな状態を効率的に維持します。

Webサイト:Varonis Systems, Inc.

- 第52回 データの発見と分類:データのスキャン方法の重要性

- 第51回 クラウドセキュリティの問題を発見して修正するAzure Access Graphのご紹介

- 第50回 VaronisがCyralを買収、データベースアクティビティ監視を刷新

- 第49回 Varonis Data Lifecycle Automationによるデータガバナンスの合理化

- 第48回 クラウドセキュリティとは?

- 第47回 クラウドガバナンスを理解するための包括的なガイド

- 第46回 役割ベースのアクセス制御 (RBAC) とは?

- 第45回 データセキュリティ態勢管理 (DSPM): 最高情報セキュリティ責任者 (CISO) のためのベストプラクティスガイド

- 第44回 パラダイム転換:データセキュリティが遂に中心的な役割を果たすようになった理由

- 第43回 AWSのS3バケットを狙うランサムウェア:攻撃者による暗号化を防止する方法

- 第42回 DeepSeekを見つける: シャドゥAIの見つけ方、止め方

- 第41回 データセキュリティとインシデント対応を変革するVaronisのAthena AI

- 第40回 IDがデータセキュリティにおける最大の死角となってしまっている理由

- 第39回 Microsoft 365の新機能「組織メッセージ」の潜在的なリスク

- 第38回 サイバーセキュリティ啓発のヒント10選:積極的な安全確保

- 第37回 古いデータを効率的にアーカイブするための4つのポイント

- 第36回 Varonis for ServiceNowのご紹介

- 第35回 CISOの秘密: 2025年に向けた究極のセキュリティ計画

- 第34回 クラウドセキュリティの問題を発見して修正するAWS Access Graphのご紹介

- 第33回 Varonis for Google Cloudのご紹介

- 第32回 Microsoft 365 CopilotへのNIST CSF 2.0の適用

- 第31回 NISTサイバーセキュリティフレームワーク 2.0を紐解く

- 第30回 データセキュリティ最前線: Varonisのいま(2024年10月)

- 第29回 DSPMを利用してシャドーデータベースを見つける方法

- 第28回 サプライチェーン攻撃への対応準備はできていますか?—サプライチェーンリスク管理が不可欠である理由

- 第27回 クラウドの裂け目:大規模学習モデル (LLM) リスクから身を守るには

- 第26回 クラウドの構成ドリフトを防ぐには

- 第25回 データ漏洩に繋がるAWSの構成不備

- 第24回 データ分類製品購入ガイド: データ分類ソリューションの選び方

- 第23回 クラウド領域のデータセキュリティ:DSPMの主な活用方法

- 第22回 米国証券取引委員会(SEC)の新サイバー開示ガイドラインが意味するもの

- 第21回 対談:悪意のある(非)内部関係者

- 第20回 欧州連合人工知能法(EU AI法):その内容と重要ポイント

- 第19回 UEBAとは?ユーザーとエンティティーの振る舞い分析 (UEBA) の完全ガイド

- 第18回 対談:ガバナンス、リスク管理、コンプライアンス (GRC) の原理

- 第17回 クラウドセキュリティプログラムを一から構築するには

- 第16回 Snowflake内の重要データの安全を確保するには

- 第15回 Salesforceの保護:公開リンク作成を防止

- 第14回 ランサムウェアを防止する方法:基本編

- 第13回 クラウドセキュリティの基本:データセキュリティ態勢管理(DSPM)の自動化

- 第12回 職場でのAI活用:ビジネス活用のための準備と安全確保に関する3つのステップ

- 第11回 DSPM購入ガイド:DSPMソリューションの選び方

- 第10回 ISO 27001 (ISMS) 準拠ガイド: 重要なヒントと洞察

- 第9回 クラウドデータセキュリティの未来:DSPM活用法

- 第8回 組織における責任共有モデルの理解と適用

- 第7回 Varonisを活用してMicrosoft Copilot for Microsoft 365の安全な導入を加速する方法

- 第6回 企業向けCopilotに入力して欲しくないプロンプト6選

- 第5回 DSPMとCSPMソリューションの比較:データセキュリティとクラウドセキュリティを橋渡しするには

- 第4回 生成AIセキュリティ:Microsoft Copilotの安全なロールアウトに向けて

- 第3回 Varonisが内部者の脅威との戦いを支援する3つの方法

- 第2回 VaronisがGigaOmの2023年版レーダーレポート「データセキュリティプラットフォーム」でリーダーに選出

- 第1回 Varonis誕生ものがたり