第3回

Varonisが内部者の脅威との戦いを支援する3つの方法

Varonis Systems, Inc. 執筆

私どもVaronis Systems, Inc (NASDAQ: VRNS) は、データセキュリティと分析の先駆者で、データ保護、脅威の検出と対応、およびコンプライアンスに特化したソフトウェアを開発しています。

このコラムでは、サイバーセキュリティ、プライバシー、データ保護についての最新のトレンドや知見、分析情報、事例などを皆様にご紹介していきたいと考えております。

第3回目となる今回は、「Varonisが内部者の脅威との戦いを支援する3つの方法」と題して、データセキュリティに必要な3つの要素を解説する、当社Shane Walshのブログ記事をご紹介いたします。

バスケットボールチーム、政府機関、自動車メーカーの共通点は何でしょうか?

どの業種も侵害され、機密情報、専有情報、個人情報が内部者によって盗まれ、暴露されています。いずれの場合も、動機や方法は様々でしたが、抱えていたリスクは同じでした。内部者があまりにも多過ぎるデータに対してアクセス権を持っていて、それに対応する管理策が少な過ぎたのです。

部外者とは異なり、組織にとって内部者の脅威への対策は困難です。内部者は発見されることなく機密性の高いデータを操作することができ、一般的に疑われることもありません。

内部者の脅威に取り組むのはサイバーセキュリティ業界が初めてではありません。諜報活動には、機密性 (Confidentiality) 、完全性 (Integrity) 、可用性 (Availability) という「CIA 3要素」の原則を用いて、内部者と対峙し、防御してきた長い歴史があります。

Varonisの最新のサイバーセキュリティによる内部者リスクに対する答えは、「機密性、アクセス許可、アクティビティ」のデータセキュリティ3要素です。これらのデータセキュリティ3要素を用いることにより、内部者攻撃のリスクと影響を軽減することができます。

・機密性:機密性の高いデータがどこにあるのかを把握することにより、そこに管理策を設けて、承認されていないアクセスや持ち出しを防ぐことができます。自動分類とラベル付けにより、機密性の高いデータのインベントリを作成し、分類し、適切な管理策を適用して保護することができます。機密性は、誰が、何を、どのようにアクセスするべきか、どのようなアクティビティを許可するかを決定します。

・アクセス許可:過剰なアクセス権は内部者脅威の核心です。今日の事業活動は、共同作業や共有を前提として成り立っており、多くの場合、生産性とデータの可用性がセキュリティに優先します。誰がデータにアクセスできるかを正確に把握し、生産性に影響を与えない範囲でそのアクセス許可を制限することが、リスクを軽減する鍵です。

・アクティビティ:組織は、データを使用してどんなアクションが実行されているのかを確認し、異常な振る舞いを検出して対応し、事業継続に影響を及ぼさない範囲で過剰なアクセス許可を安全に排除できる必要があります。

これらデータセキュリティ3原則の3つの柱を組み合わせることによって、内部者攻撃のリスクと影響を効果的に軽減することができます。

各要素を詳しく見ながら、Varonisが各要素にどのように役立つのかを見てみましょう。

機密性 — 発見、分類、管理策

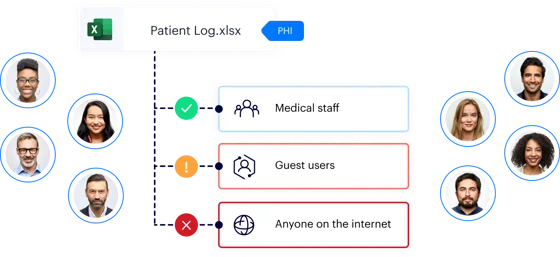

内部関係者は常に企業データにアクセス権を持っていますが、すべてのデータが同じように機密性が高く、価値があるわけではありません。内部者リスクの防止は、どのデータが機密性が高いのか、規制対象となっているのか、どのデータに追加の管理策が必要となるのかを理解することから始まります。

Varonisの組み込みポリシーを使うと、クラウドアプリケーションやインフラストラクチャー、オンプレミス環境のファイル共有、ハイブリッド構成のNASデバイスから、個人識別情報 (PII) 、ペイメント業界情報 (PCI) 、保護対象保険情報 (PHI) 、シークレットなどを自動的に検出できます。Varonisは、事前定義された膨大なライブラリーと簡単にカスタマイズ可能なルールを提供して、組織が機密性の高いデータや規制対象のデータ、知的財産、その他の組織固有のデータを迅速に発見できるよう支援しています。

暗号化のような追加の管理策を適用するため、Varonisではファイルにラベルを付けることができます。分類結果を使用して、Varonisは、エンドユーザーが間違って分類したファイルや、全くラベル付けをしていないファイルを見つけて修正することができます。データに正しいラベルを付けることにより、内部者が機密性の高いデータを持ち出すことがより困難になります。

Varonisを使うと、機密性の高いデータがどこにあるのかが見つかるだけではなく、機密性の高いデータがどこに集中し、どこで露出しているのかが示されるので、データの露出を減らすためにどこに重点を置くべきか優先順位を付けることができます。

アクセス許可 — 正規化、最小特権の自動化、古いデータ

内部者リスクを管理するデータセキュリティの2つ目の要素は、アクセス許可です。データへのアクセス許可を管理することにより、内部者のリスクを管理することができます。Varonisでは、これを爆発範囲の縮小と呼んでいます。

平均的な従業員が入社初日から1700万個のファイルやフォルダーにアクセス権を持っていて、平均的な企業がSaaSアプリケーション全体で4000万を超える一意のアクセス許可を持っていることから、これは厄介なことです。データが作成され共有される速度と、アプリケーション毎に異なる対応が必要なアクセス許可の構造から、これらの権限を理解して修正する作業は、大勢の管理者をもってしても何年も掛かるものになるでしょう。

アクセス許可に加えて、SaaSアプリケーションには無数の設定があり、設定に不備があると、多くの社内の従業員だけではなく、外部ユーザーや個人アカウントにまでデータが公開されてしまう可能性があります。

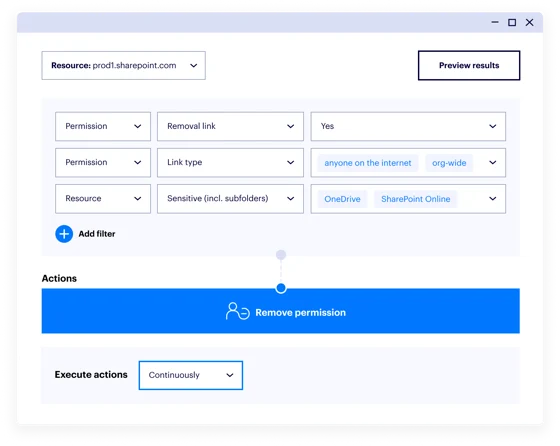

Varonisは、ファイルの機密性、アクセス権、アクティビティを組み合わせて、お客様のデータセキュリティ態勢をリアルタイムで確認できるようにします。共有リンクから入れ子のアクセス許可グループ、設定不備の管理、古いデータまで、Varonisは有効なアクセス許可を計算し、リスクに基づいて修正の優先順位付けをします。

内部者の脅威を効果的に抑制するためには、組織はリスクを把握するだけではなく、それを修正する必要があります。

Varonisはデータにアクセスする必要があるユーザーと必要がないユーザーをインテリジェントに判断し、最小特権の自動化により不要なアクセス許可を取り消します。誰がデータにアクセスしているかを把握しているため、Varonisは使用されていないアクセス許可を削除することができ、人間の関与なく、業務に影響を与えることなく、継続的に爆発範囲を縮小します。

また、Varonisは、設定不備を修正して、データが意図せずに露出してしまうことを防止することもできます。

データアクティビティは、内部者の影響を安全かつ積極的に制限するための修正をする変更を判断する上で、鍵となる要素です。データアクティビティは疑わしいアクティビティをリアルタイムで捕捉するのにも役立ちます。

アクティビティ — 監査、UEBA(ユーザーエンティティ振る舞い分析)、自動応答

内部者の最も危険な点の一つは、アラームが作動しないことが多いことです。内部者は、外部からの行為者のようにシステムに「侵入」することはありません。その代わりに、内部者は黙って、自分がアクセス権を持っているものを覗き見するかも知れません。例えば、軍の機密文書にアクセスし、その文書の画像をDiscordのスレッドに共有したとされる空軍州兵のJack Teixeira容疑者の事件のように。

組織は、特に内部者について、データのアクセス状況や共有状況を監視して、被害が発生する前に脅威を発見して阻止できるようにするべきです。

Varonisはデータに対するすべての重要なアクション — 読み取り、書き込み、作成、共有 — を監視し、すべてのユーザーとデバイスの通常のアクティビティに関する振る舞いプロファイルを作成します。VaronisのUEBAアラートは、ユーザーによる通常とは異なる機密性の高いファイルへのアクセス、大量のデータの個人電子メールアカウントへの送信といった、データに対する脅威を明らかにし、自動応答によって悪意ある行為者をリアルタイムで阻止できます。

Varonisはオンプレミスとクラウドの環境におけるすべてのファイル、フォルダー、電子メールのアクティビティについての強化され、正規化されたレコードを持つため、詳細なフォレンジックログを使用してセキュリティインシデントを迅速に調査することができ、何が起こったのかを正確に示すことができます。

また、製品ユーザーと製品試用中のお客様は、Varonisのセキュリティアーキテクトとフォレンジック専門家から成る無償のインシデントレスポンスチームに脅威の調査の支援を求めることもできます。

Varonisのインシデントレスポンスチームは、数えきれないほどの内部者の脅威や外部からの持続的標的型攻撃 (APT) を阻止してきました。

おわりに

Varonisのデータ中心のセキュリティアプローチは、内部者の脅威の影響を積極的に検出、制限する比類のない方法を組織に提供します。

「機密性、アクセス許可、アクティビティ」のデータセキュリティ3要素により、Vaornisはデータの露出を制限し、他のソリューションでは見逃されてしまう脅威を発見することができます。

・機密性:Varonisは、組織が知的財産やその他の組織固有のデータを迅速に発見することを支援し、暗号化、ダウンロード制御などのデータ保護ポリシーを強制できるようにします。

・アクセス許可:Varonisを使うと、クラウドアプリケーションやインフラストラクチャー全体のアクセス権とデータセキュリティ態勢をリアルタイムで表示できます。最小特権の自動化により、人間の関与なく、業務に影響を与えることなく、継続的に爆発範囲を縮小します。

・アクティビティ:Varonisは、オンプレミスとクラウドの環境におけるすべてのファイル、フォルダー、電子メールのアクティビティについて正規化されたレコードを作成します。Varonisのサイバーセキュリティ専門家チームは、お客様のデータに脅威がないか監視し、アラートを調査し、お客様の注意が必要な真のインシデントのみを明らかにします。

これらデータセキュリティ3要素の3つの柱を組み合わせることによって、内部者攻撃のリスクを効果的に軽減し、対応することができます。

参考

オリジナルブログ記事(英文)https://www.varonis.com/blog/three-ways-varonis-helps-fight-insider-threats

Varonis "2022 The Great SaaS Data Exposure Report" (英文) https://info.varonis.com/hubfs/Files/docs/research_reports/Varonis-The-Great-SaaS-Data-Exposure.pdf

動画セミナーシリーズ「State of Cybercrime」第13回 U.S. Defense Papers Leak

・動画(英語) https://www.youtube.com/watch?v=S8q3HkhWqD8

・資料(英語) https://view.highspot.com/viewer/65c1cc3ab2684a3940155d65

ブログ記事著者のご紹介

Shane Walsh

Shane Walshは、Varonisのプロダクトマーケティングマネージャーであり、物語の力についての信奉者です。Shaneは、セールスやマーケティングの物語を作成する時以外は、格闘技の練習をしたり、猫を飼ったり、家族を溺愛したりしています。

(翻訳:跡部 靖夫)

プロフィール

Varonis Systems, Inc. (NASDAQ: VRNS) はデータセキュリティと分析の先駆者で、データ保護、脅威の検出と対応、およびコンプライアンスに特化したソフトウェアを開発しています。Varonisはデータのアクティビティや境界テレメトリー、ユーザーの振る舞いを分析することにより企業のデータを保護し、機密性の高いデータのロックダウンにより事故を防ぎ、また、自動化によりセキュアな状態を効率的に維持します。

Webサイト:Varonis Systems, Inc.

- 第52回 データの発見と分類:データのスキャン方法の重要性

- 第51回 クラウドセキュリティの問題を発見して修正するAzure Access Graphのご紹介

- 第50回 VaronisがCyralを買収、データベースアクティビティ監視を刷新

- 第49回 Varonis Data Lifecycle Automationによるデータガバナンスの合理化

- 第48回 クラウドセキュリティとは?

- 第47回 クラウドガバナンスを理解するための包括的なガイド

- 第46回 役割ベースのアクセス制御 (RBAC) とは?

- 第45回 データセキュリティ態勢管理 (DSPM): 最高情報セキュリティ責任者 (CISO) のためのベストプラクティスガイド

- 第44回 パラダイム転換:データセキュリティが遂に中心的な役割を果たすようになった理由

- 第43回 AWSのS3バケットを狙うランサムウェア:攻撃者による暗号化を防止する方法

- 第42回 DeepSeekを見つける: シャドゥAIの見つけ方、止め方

- 第41回 データセキュリティとインシデント対応を変革するVaronisのAthena AI

- 第40回 IDがデータセキュリティにおける最大の死角となってしまっている理由

- 第39回 Microsoft 365の新機能「組織メッセージ」の潜在的なリスク

- 第38回 サイバーセキュリティ啓発のヒント10選:積極的な安全確保

- 第37回 古いデータを効率的にアーカイブするための4つのポイント

- 第36回 Varonis for ServiceNowのご紹介

- 第35回 CISOの秘密: 2025年に向けた究極のセキュリティ計画

- 第34回 クラウドセキュリティの問題を発見して修正するAWS Access Graphのご紹介

- 第33回 Varonis for Google Cloudのご紹介

- 第32回 Microsoft 365 CopilotへのNIST CSF 2.0の適用

- 第31回 NISTサイバーセキュリティフレームワーク 2.0を紐解く

- 第30回 データセキュリティ最前線: Varonisのいま(2024年10月)

- 第29回 DSPMを利用してシャドーデータベースを見つける方法

- 第28回 サプライチェーン攻撃への対応準備はできていますか?—サプライチェーンリスク管理が不可欠である理由

- 第27回 クラウドの裂け目:大規模学習モデル (LLM) リスクから身を守るには

- 第26回 クラウドの構成ドリフトを防ぐには

- 第25回 データ漏洩に繋がるAWSの構成不備

- 第24回 データ分類製品購入ガイド: データ分類ソリューションの選び方

- 第23回 クラウド領域のデータセキュリティ:DSPMの主な活用方法

- 第22回 米国証券取引委員会(SEC)の新サイバー開示ガイドラインが意味するもの

- 第21回 対談:悪意のある(非)内部関係者

- 第20回 欧州連合人工知能法(EU AI法):その内容と重要ポイント

- 第19回 UEBAとは?ユーザーとエンティティーの振る舞い分析 (UEBA) の完全ガイド

- 第18回 対談:ガバナンス、リスク管理、コンプライアンス (GRC) の原理

- 第17回 クラウドセキュリティプログラムを一から構築するには

- 第16回 Snowflake内の重要データの安全を確保するには

- 第15回 Salesforceの保護:公開リンク作成を防止

- 第14回 ランサムウェアを防止する方法:基本編

- 第13回 クラウドセキュリティの基本:データセキュリティ態勢管理(DSPM)の自動化

- 第12回 職場でのAI活用:ビジネス活用のための準備と安全確保に関する3つのステップ

- 第11回 DSPM購入ガイド:DSPMソリューションの選び方

- 第10回 ISO 27001 (ISMS) 準拠ガイド: 重要なヒントと洞察

- 第9回 クラウドデータセキュリティの未来:DSPM活用法

- 第8回 組織における責任共有モデルの理解と適用

- 第7回 Varonisを活用してMicrosoft Copilot for Microsoft 365の安全な導入を加速する方法

- 第6回 企業向けCopilotに入力して欲しくないプロンプト6選

- 第5回 DSPMとCSPMソリューションの比較:データセキュリティとクラウドセキュリティを橋渡しするには

- 第4回 生成AIセキュリティ:Microsoft Copilotの安全なロールアウトに向けて

- 第3回 Varonisが内部者の脅威との戦いを支援する3つの方法

- 第2回 VaronisがGigaOmの2023年版レーダーレポート「データセキュリティプラットフォーム」でリーダーに選出

- 第1回 Varonis誕生ものがたり